ネットサーフィンをしていると、ホームページのアドレスバーに「http」と「https」が最初に追加されているのを見たことがあるかもしれません。

http'と'https'の違いをご存知ですか?

ウェブサイトによっては、「接続がプライベートに設定されていません、

安全な接続(HTTPS)は使用されていません」「安全ではありません」といった警告が表示されることがある。

このことから、HTTPSはHTTP接続ではなく、安全な接続であることがわかる。

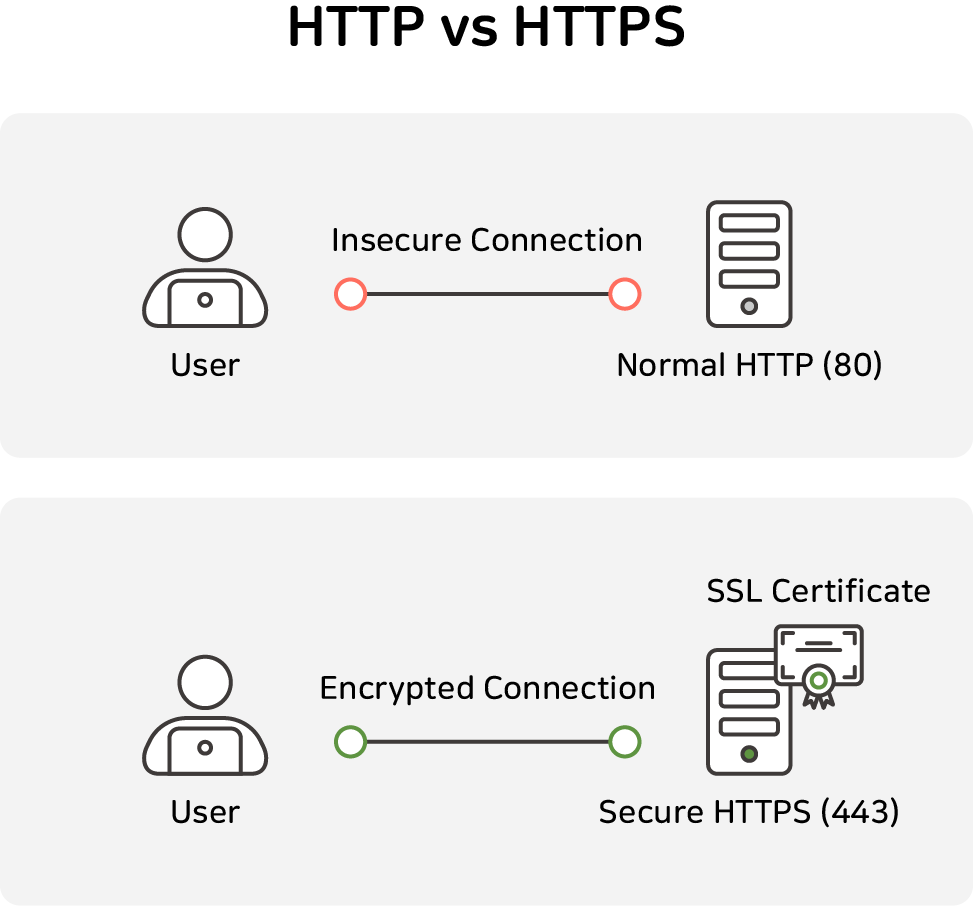

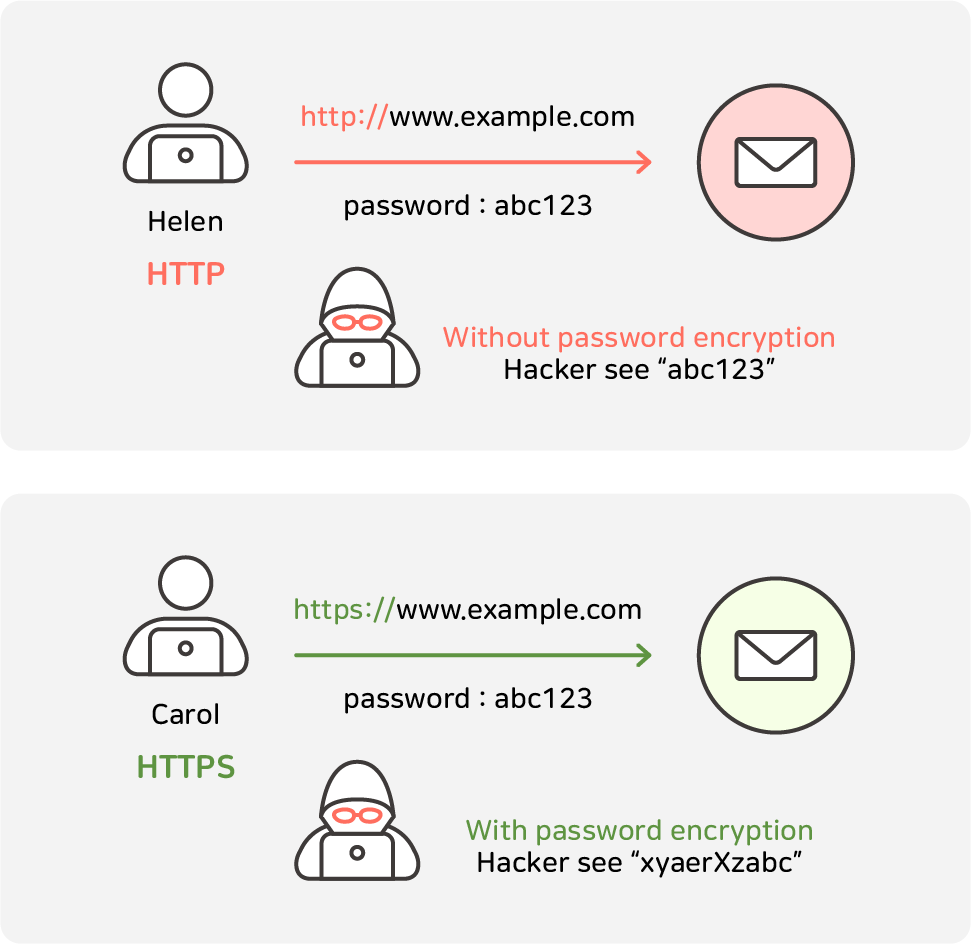

HTTPは、ユーザーとサーバーがデータをやり取りする際、暗号化せずに平文でデータを送信するプロトコルである。

そのため、誰でも通信の途中でデータを傍受し、読み取ることができる。

一方、HTTPSは、「SSL/TLS」プロトコルを使用して、送受信するすべてのデータを暗号化し、安全に送信します。

クライアントとサーバーは、公開鍵/秘密鍵ベースの公開鍵暗号を使用してデータを暗号化・復号化する。

HTTPSは「SSL/TLS」プロトコルを使用する、

SSL(Secure Sockets Layer)は、ウェブサーバーとブラウザー間の安全な通信のために1993年に開発された、

1.0から3.0まで3つのバージョンがリリースされています。

トランスポート・レイヤー・セキュリティ(TLS)は、SSL 3.0をベースにアップグレードされたプロトコルです。

をベースにアップグレードされたプロトコルであり、現在はTLS 1.3までリリースされています。

SSL/TLSを使用した暗号化トラフィックには、HTTPSが含まれます、

や暗号化メール転送プロトコルSMTPS、POP3S、

および暗号化ファイル転送プロトコルFTPSが含まれる。

仲介者がデータを傍受して暗号化されたトラフィックを読み取ろうとした場合、

暗号化されたデータしか確認できない。

クライアント」と「サーバー」の間には共有された秘密鍵がないからだ。

このより安全な暗号化通信方式は、個人情報などの機密データを扱うサービス

個人情報のような機密データを扱うサービスで使われ始めた、

現在では90%以上のウェブサイトがHTTPSをサポートしています。

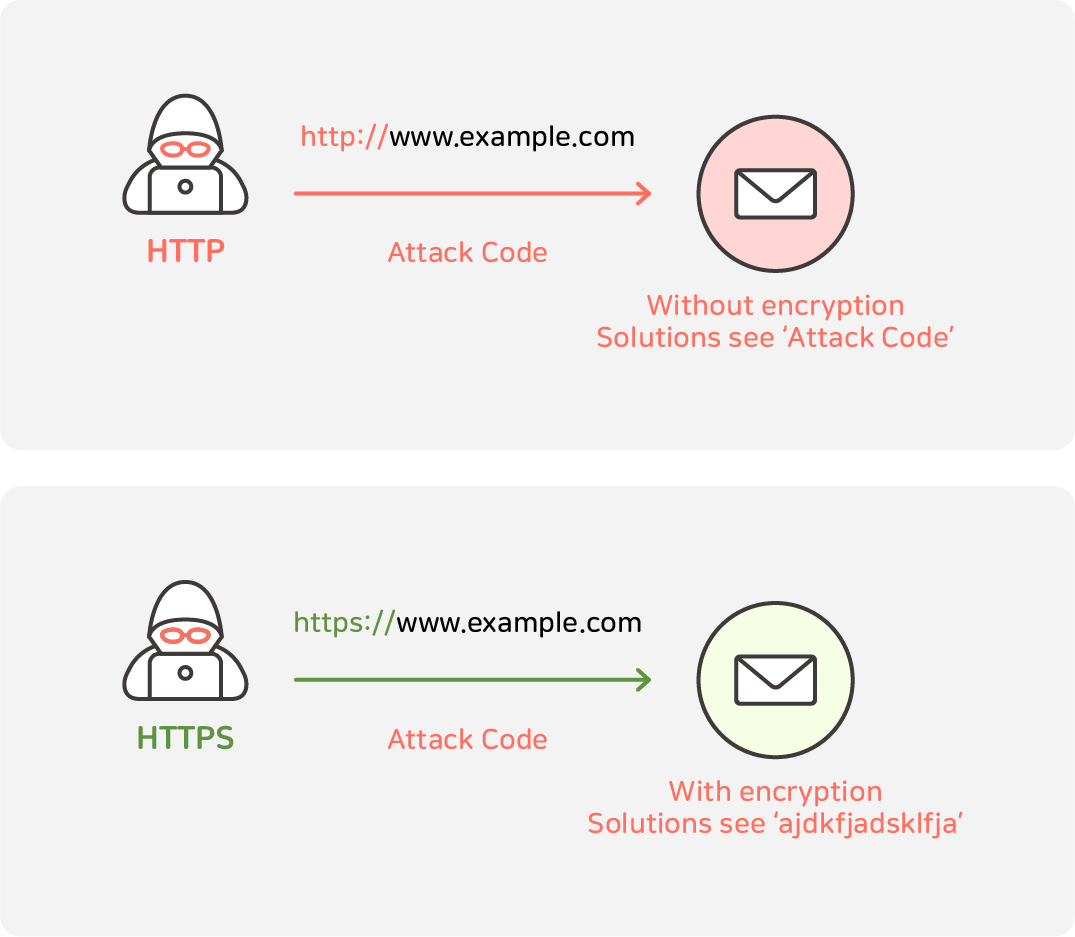

暗号化されたトラフィックの送信の増加に伴い、ウェブ攻撃者は

ウェブ攻撃者は、平文ではなく暗号化されたトラフィックを使って攻撃するようになっている、

現在、高度持続的脅威(APT)攻撃の約 80%が暗号化トラフィックを介して行われている。

暗号化されたトラフィックを介した攻撃は、セキュリティ製品が平文データだけでなく、暗号化されたトラフィックすべてをチェックする必要があることを意味する。

復号化」は、「クライアント」と「サーバー」の間に位置するセキュリティ製品が暗号化されたトラフィックを復号化する操作である、

再暗号化し、「サーバー」にリクエストを送信する。

これは、セキュリティ・ソリューションのパフォーマンス低下につながる可能性がある、

また、従来のセキュリティ・ソリューションでは、暗号化されたトラフィックをデータをチェックすることなく即座に送信してしまうため、情報漏えいにつながる。

完全な暗号化が可能なセキュリティ機器は、全体の20%程度しか知られていない、

また、暗号化されたトラフィックの中には、「インターネット・バンキングで使用される金融情報」のように復号化すべきでないものもある、

また、暗号化されたトラフィックの中には、「インターネットバンキングで使用される金融情報」のように復号化してはいけないものもあるため、それらを区別する必要もある。

これらの問題を解決するために、暗号化されたトラフィックの「復号化」の役割を果たすSSL可視化アプライアンスが登場した。

MONITORAPPのAISVAはSSL可視化アプライアンスです、

SSL/TLSトラフィック暗号化に特化したソリューションで、ネットワーク・セキュリティ・システム、IDS、ログ収集サーバーなどのセキュリティ・ソリューションに可視性を提供します。

ネットワーク・セキュリティ・システム、IDS、ログ収集サーバーなどのセキュリティ・ソリューションに可視性を提供するSSL/TLSトラフィック暗号化専用のソリューションである。

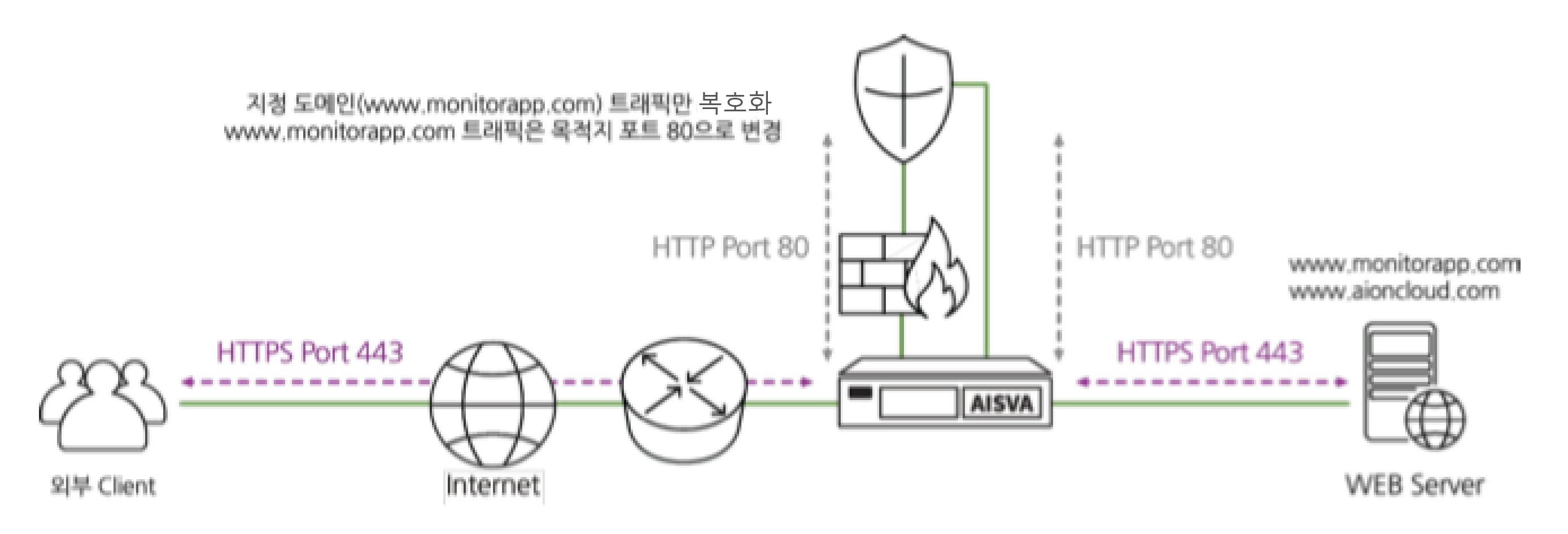

AISVAを介したデータの流れは以下の通りである。

- AISVAは暗号化されたトラフィックを最初に復号化する。

- 復号化された平文トラフィックをファイアウォールやIPS、DLP、APTなどのセキュリティシステムセクションに送信する。

- セキュリティポリシーを通過したプレーンテキストのトラフィックを再びAISVAが受信する。

- AISVAはそれを再度暗号化してサーバに送信する。

このような手順により、セキュリティ製品はトラフィックの復号化の負担を軽減し、違反の可能性を防ぐことができる。

単にSSL/TLSトラフィックを暗号化するだけでなく、AISVAにはいくつかの機能がある。

セキュリティ・システム・インターワーキング・セクションの健全性チェック

トラフィックバイパスを自動的に実行し、サービスの可用性を確保する「セキュリティシステムインターワーキングセクションのヘルスチェック

AISVAとセキュリティ・システム・インターワーキング・セクションの間に問題がある場合

指定されたドメインに対する選択的復号化」では、複数のウェブサービスが同じサーバーで提供されている場合に、特定のドメインに対してのみ復号化を行うことができます。

特定のドメインに対してのみ復号化を行うことができます。

無効なSSL証明書が使用されている場合にセッションをブロックする「無効なSSL証明書の検出」。

さらに、PKP(公開鍵のピン留め)、「証明書の配布とステータス管理」を提供する、

システム、トラフィック、復号化ステータスの監視」を提供する、

また、インバウンドとアウトバウンドの双方向トラフィックを処理できるため、完全なSSL可視化アプライアンスとなっている。

AISVAは様々なネットワーク構成をサポートしている。

NAT(ネットワークアドレス変換)などのセッション情報を変更するセキュリティ機器をアクティブ・インライン部で設定・相互接続できる環境をサポートし、非同期トラフィック環境にも対応します。

のようなセッション情報を変更するセキュリティ機器をアクティブインラインセクションに設定し相互接続できる環境をサポートし、非同期トラフィック環境もサポートする。

AISVAは、「プロキシベースの完全透過モード」として構成することができ、別IPを付与しない「ステルスモード」での運用が可能である、

そのため、既存のネットワーク構成環境に変更や影響を与えることはない。

SSL/TLSの登場は、暗号化されたデータ通信による安全なウェブ環境をもたらした。

しかし、攻撃者も同じように暗号化されたトラフィックを使用しており、セキュリティ機器はさまざまな理由からSSL/TLSトラフィックの解読に苦慮している。

SSL/TLSトラフィックの復号化に特化したSSL可視化アプライアンスは、オプションではなく必需品です。

完全なSSL可視化とアドオンを提供するAISVAで、組織の資産をより安全に保護しましょう。