サイバー脅威インテリジェンスは、現代の組織のサイバーセキュリティ戦略の重要な要素になりつつある。

効果的なサイバー脅威インテリジェンス戦略は、組織がサイバー攻撃から安全を確保する上で重要な役割を果たします。

サイバー脅威インテリジェンスによって、組織は脅威を特定し対応するために必要な情報を継続的に収集・分析する能力を持たなければなりません。

しかし、ここで話しているサイバー脅威インテリジェンスとは何だろうか?

サイバー脅威インテリジェンスの定義

2013年、ガートナー・リサーチは脅威インテリジェンスを次のように定義した。

「脅威インテリジェンスとは、文脈、メカニズム、測定基準、影響、実行可能なアドバイスを含む、証拠に基づく知識である、

資産に対する既存または新たな脅威やリスクに関する、エビデンスに基づく知識である。

脅威インテリジェンスとは、資産に対する既存または新たな脅威やリスクに関する証拠に基づく知識であり、それらの脅威やリスクに対する事業体の対応に関する意思決定に活用できるものである。

要約すると、脅威インテリジェンスとは

脅威に対応するための様々なデータや情報に基づく知識である。

データ、情報、インテリジェンス

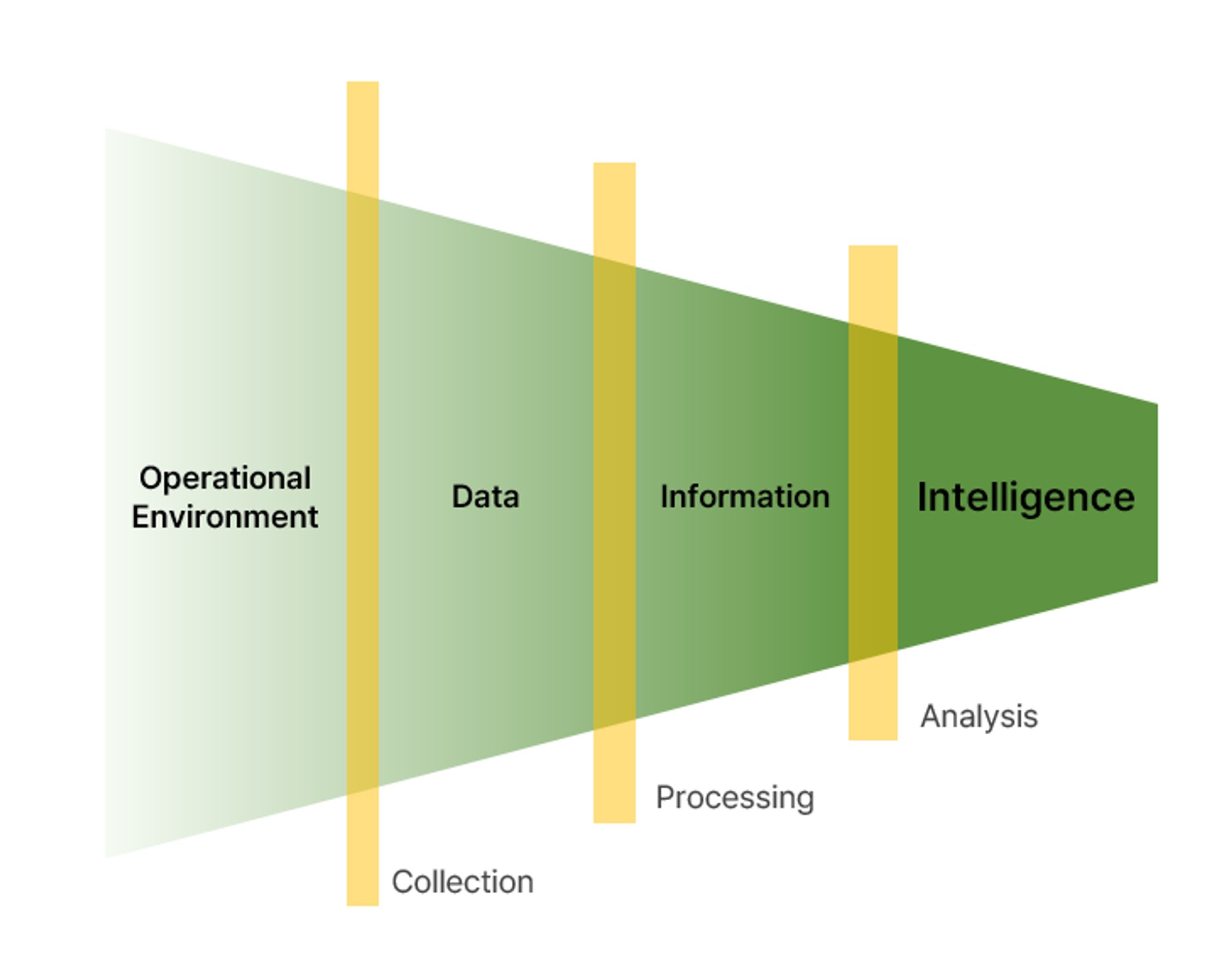

脅威インテリジェンスを理解するためには、3つの違いを認識することが重要である。

データ

データとは、単に収集された未加工の素材である。

通常、IP、URL、ハッシュのような単純な指標であり、分析なしには多くを語らない。

情報

情報とは、意味のあるものにするために分析・加工されたデータのことです。

どのような種類のデータであるかがわかるので、データよりも有用ですが、それでも何をすべきかを直接教えてくれるわけではありません。

インテリジェンス

インテリジェンスとは、収集したさまざまなデータを分析・処理し、特定の文脈の中で意味のある情報に整理した結果である。

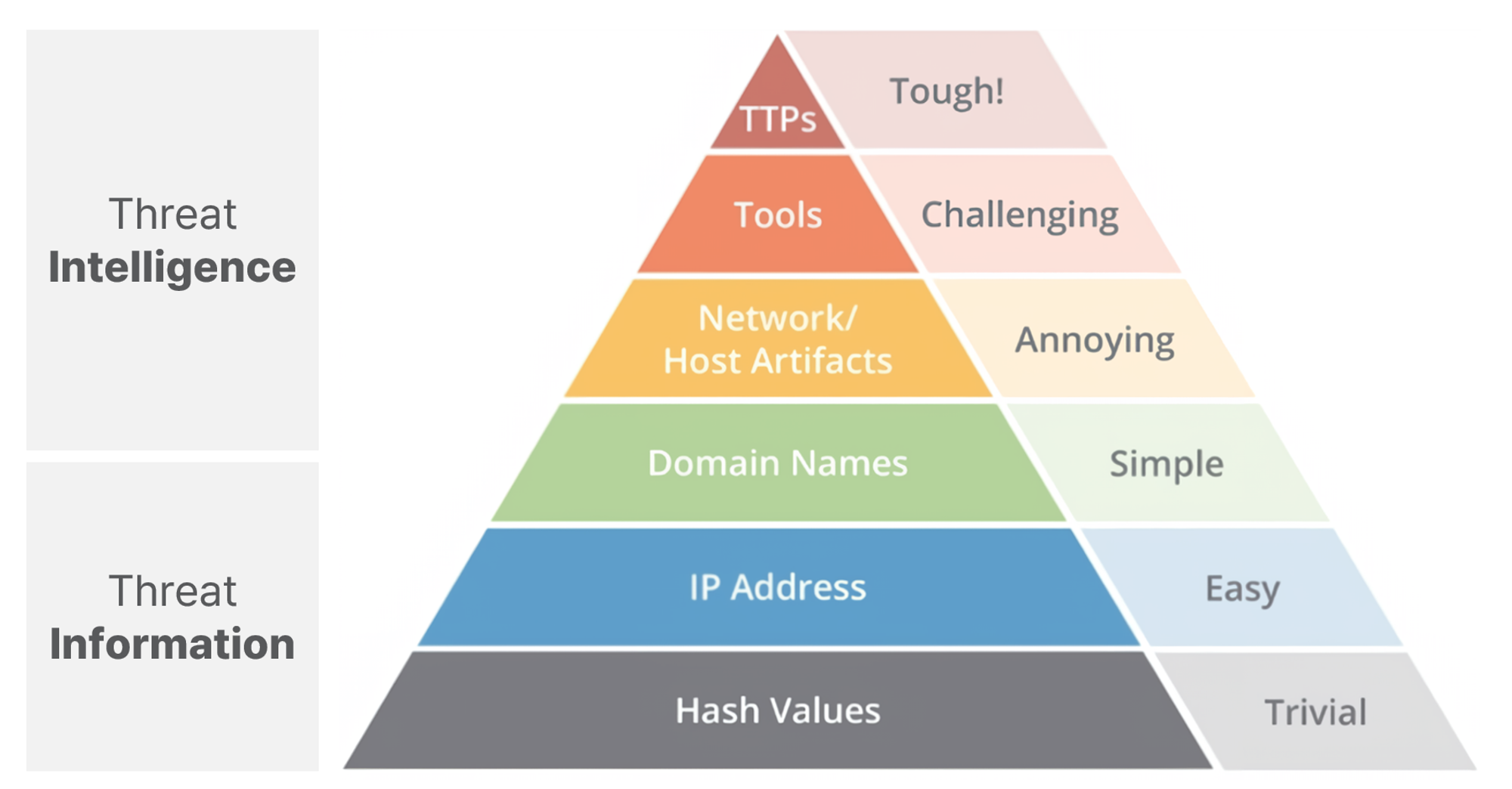

痛みのピラミッド

痛みのピラミッド」は、脅威インテリジェンスを説明する際によく使われる図解である。

セキュリティ専門家のデビッド・J・ビアンコが2013年に初めて紹介したもので、インテリジェンスの効果的な活用方法を説明する際によく使われる概念だ。

ピラミッドの頂点に位置するTTPは、攻撃に対する防御に最も効果的であると言われている。

各ステージは、攻撃者のストレスを指標とともに表している。

各段階は、脅威指標がブロックされたときの攻撃者のストレスを表しています。

レベル1:ハッシュ値

レベル1の「ハッシュ値」は、攻撃者のストレスが些細なものであることを表しています。

なぜなら、ハッシュ値は簡単に改ざんできるからである。

レベル2:IPアドレス

レベル2の「IPアドレス」は、攻撃者のストレスは簡単であると言う。

なぜなら、IPアドレスはプロキシなどを使って簡単に変更できるからである。

レベル3:ドメイン名

レベル3の「ドメイン名」は、プロキシなどを使って簡単に変更できるため、「簡単」と言う。

これは、多くのDNSサービスプロバイダーが登録基準を緩和しており、ドメインの変更が簡単だからである。

レベル4:ネットワーク/ホストアーティファクト

Network/Host Artifacts」は、攻撃者にとってのストレスは「迷惑」だという。

レベル5:ツール

Tools」は「Challenging」となっている。

これは、攻撃ツールがブロックされている場合、それを回避するためにはコードの修正や新たなコードの開発などの努力が必要となるためである。

レベル6 : TTPs

レベル6の「TTPs」は、攻撃者のストレスがTough(厳しい)であることを意味する。

TTPとは戦術、技術、手順のことで、攻撃を仕掛けてから目的を達成するまでのすべてのステップを含むプロセスのことである。

これを回避するには、新たな技術や手順を考案する必要も含め、かなりのレベルのコストと時間が必要となる。

したがって、防御の連鎖は上位にあるほど効果的であると言われている。

MITRE ATT&CK

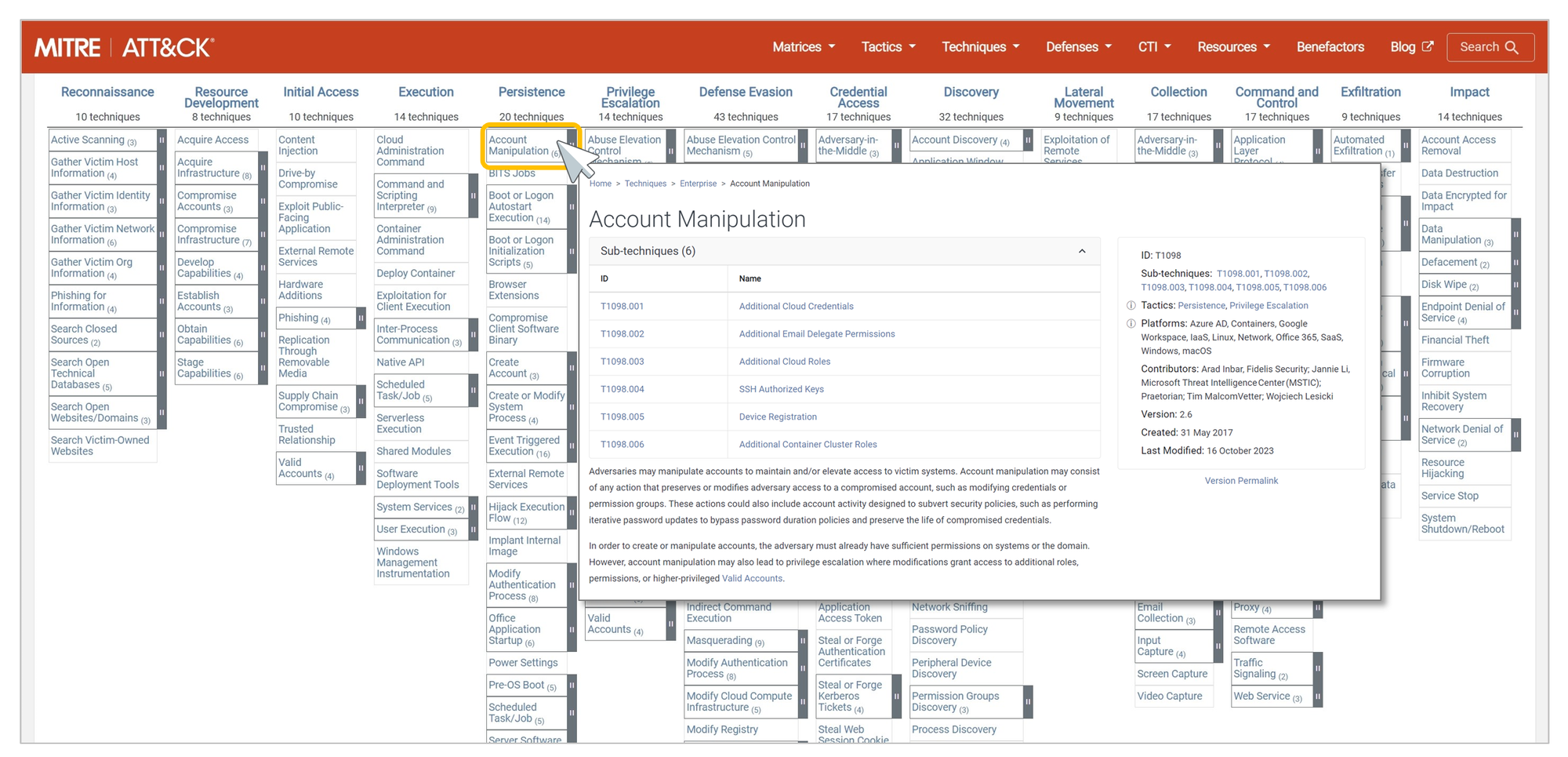

MITRE ATT&CK Matrixは、前述の痛みのピラミッドの頂点にあるTTPの概念を視覚化したものである。

TTPとは、Tactics(戦術)、Techniques(技術)、Technique(技法)、Procedures(手順)の頭文字をとったものである。

MITRE ATT&CK フレームワークは、14 の戦術とともに 260 以上のテクニックを特定している。

各テクニックの TID 詳細ページには

手順、対策、検出方法の例が含まれています、

および参考サイトが含まれており、これらの攻撃に対する防御に役立ちます。

ライフサイクル

脅威インテリジェンスの導出には、通常以下のプロセスが含まれる。

脅威インテリジェンスのライフサイクルとは、生のデータを意思決定と行動のための完成されたインテリジェンスに変換するプロセスである。

ライフサイクルは要件から始まり、収集、処理、分析、配信、フィードバックという閉じたループをたどる。

要件 → 収集 → 処理 → 分析 → 流通 → フィードバック

1. 要件段階では、脅威情報活動のロードマップと目標を設定する。

2. 収集段階では、さまざまな情報源から大量の脅威情報を収集する。

3. 処理段階では、収集したデータを分析に適した形式に前処理する。

4. 分析フェーズでは、要件に対する回答を導き出す。

5. 展開フェーズでは、分析結果を展開する。

6. フィードバック・フェーズでは、配布した結果に対するフィードバックを受け取ります。

この脅威インテリジェンス・ライフサイクルは、組織がセキュリティ脅威に対抗するためにさまざまな情報を収集、分析、共有、活用する方法を体系的に管理するのに役立ちます。

を体系的に管理することができます。

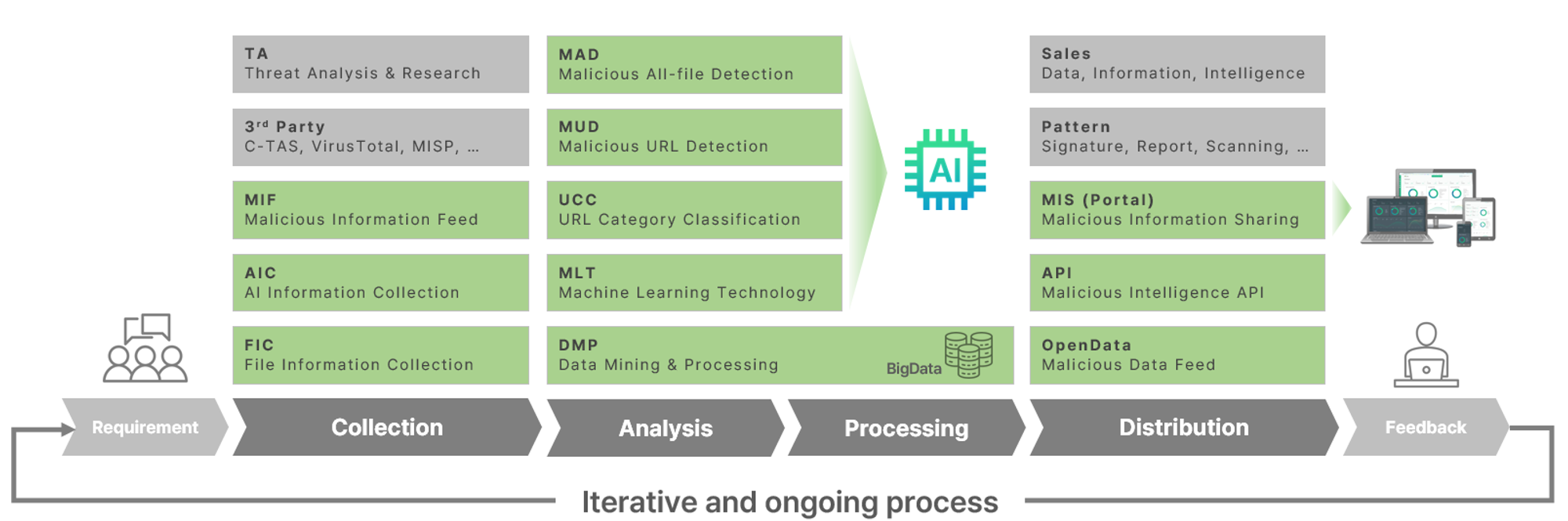

MONITORAPPのAILabsのライフサイクルは、一般的な脅威インテリジェンスと大差はない。

要求事項から始まり、収集、分析、処理、配信、フィードバックという、継続的で反復的なプロセスです、

収集、分析、処理、配信、フィードバックと続く。

要件 → 収集 → 分析 → 処理 → 配信 → フィードバック

中核となるのは、AIやビッグデータを活用した分析・加工システムだ、

様々な情報を目に見える形で提供するポータルサイトである。

詳しくは第3回「AILabs Cyber Threat Intelligence Platform」で紹介する。

必要性

では、なぜ脅威インテリジェンスが必要なのか?

サイバー脅威は様々な点で洗練されており、攻撃者は単発の攻撃だけでなく、特定のターゲットに向けた持続的な攻撃を仕掛けてくる。

高度な持続的攻撃(しばしば未知の脅威と呼ばれる)を防御するためには、脅威インテリジェンスが必要です、断片的なデータや情報に基づく従来の受動的な対応では不十分であり、脅威インテリジェンスが必要となる。

セキュリティ全体の脅威が100%だとすると、従来のセキュリティで正常に検出できる領域は70%以下である。

その他の部分は、未知の脅威や異常動作の未検出領域となる、

また、脅威イベントのかなりの割合が誤検知である可能性があります。

脅威インテリジェンスの助けを借りれば、誤検出や未検出領域を大幅に減らすことができる、

正検出領域を90%以上に拡大することができる。

AILabs、MONITORAPPのサイバー脅威インテリジェンス・プラットフォーム

AILabsはMONITORAPP社が開発・運営するサイバー脅威インテリジェンス・プラットフォームである。

AILabsは、MONITORAPP社が開発・運営するサイバー脅威インテリジェンスプラットフォームです。

をビッグデータ化し、人工知能を含む高度なエンジンで多角的に分析・精緻化することで、脅威インテリジェンスを提供する統合セキュリティプラットフォームです。

人工知能を含む先進的なエンジンにより、多角的な分析と精緻化を提供する統合セキュリティプラットフォームです。

次の章では、AILabsについてさらに学んでいこう。

ありがとうございました。