週間ウェブ攻撃動向

週ごとのウェブ攻撃の傾向により、ウェブ攻撃が最も流行する時期を確認することができます。これにより、ピーク時のウェブ攻撃を防止し、対応するための事前計画を立てることができます。

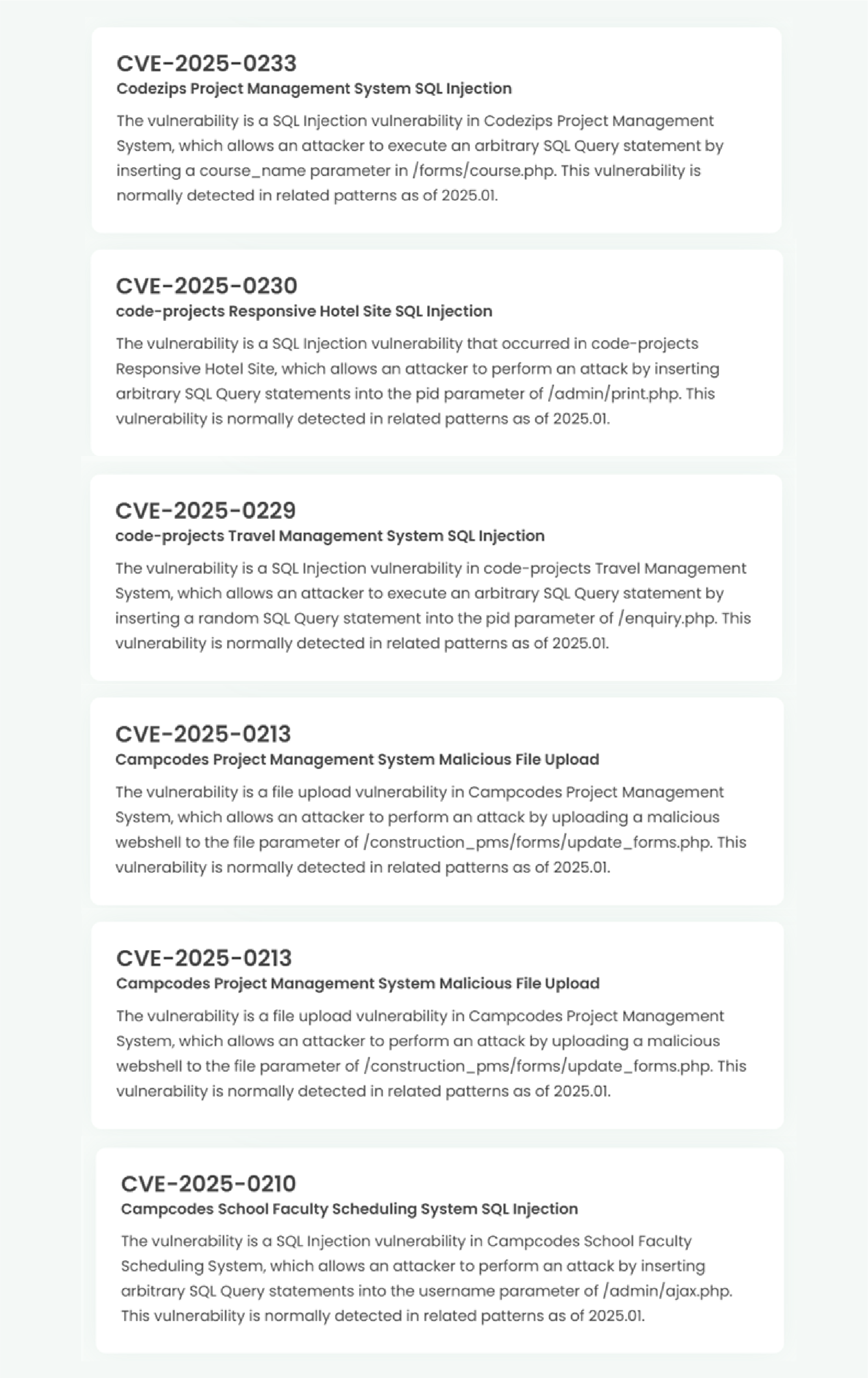

以下のグラフは、2025年1月時点でAIWAFが検知したウェブ攻撃を示しています。

2025年1月は1日平均約22万件以上の攻撃を検知しており、28日と30日が最も多い。

24日に最も攻撃を試行した脆弱性であるSQLインジェクションは、当社のAIWAFで最も検知条件が多い脆弱性です。しかし、SQLインジェクション攻撃は、新しい攻撃タイプや回避手法が多いため、常に監視しています。

攻撃タイプ別ウェブ攻撃の傾向

検出ログに基づく攻撃タイプ別のウェブ攻撃の傾向により、その月に最も多く発生した攻撃を確認できます。これに基づいて、基本的なWeb攻撃対応ガイドラインを策定し、これらのタイプの攻撃を防止・対応することができます。

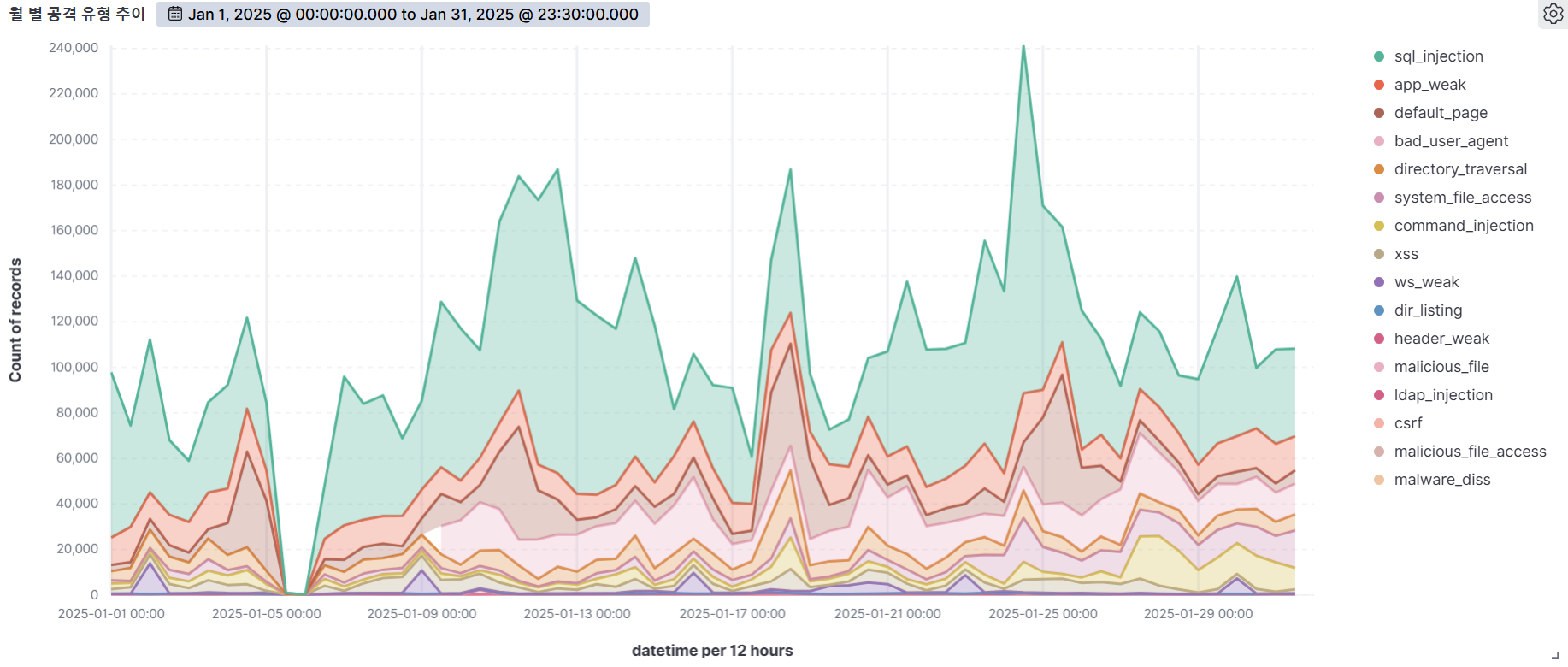

以下のグラフは、2025年1月時点でAIWAFが検知したWeb攻撃を示しています。

ルール別ウェブ攻撃動向

SQLインジェクション(47.63%)が最も一般的な攻撃タイプで、App weak(12.02%)、Default page(10.67%)、Bad User Agent(10.57%)と続く。

SQLインジェクションは、OWASPによって1位にランクされているように、最も多様で危険な攻撃です。これは、悪意のある SQL 文を、ユーザの要求に基づいて動的にデータを生成する SQL 構文に強制する攻撃で、脆弱なアプリケーショ ンを認証不能にしたり、異常な SQL 結果を返したりします。クエリ値に次のような構文があったら、攻撃を疑ってください。

APP WEAK は、攻撃者が不正アクセスや悪意のあるアクションを実行するために悪用できるアプリ内の脆弱性を示します。このような脆弱性は、不適切なコーディングプラクティス、設定ミス、不十分なセキュリティ対策の結果である可能性があります。一般的な経験則として、アプリプログラムの使用時には、許可されたファイルに加えて、許可されていないファイルも疑ってください。

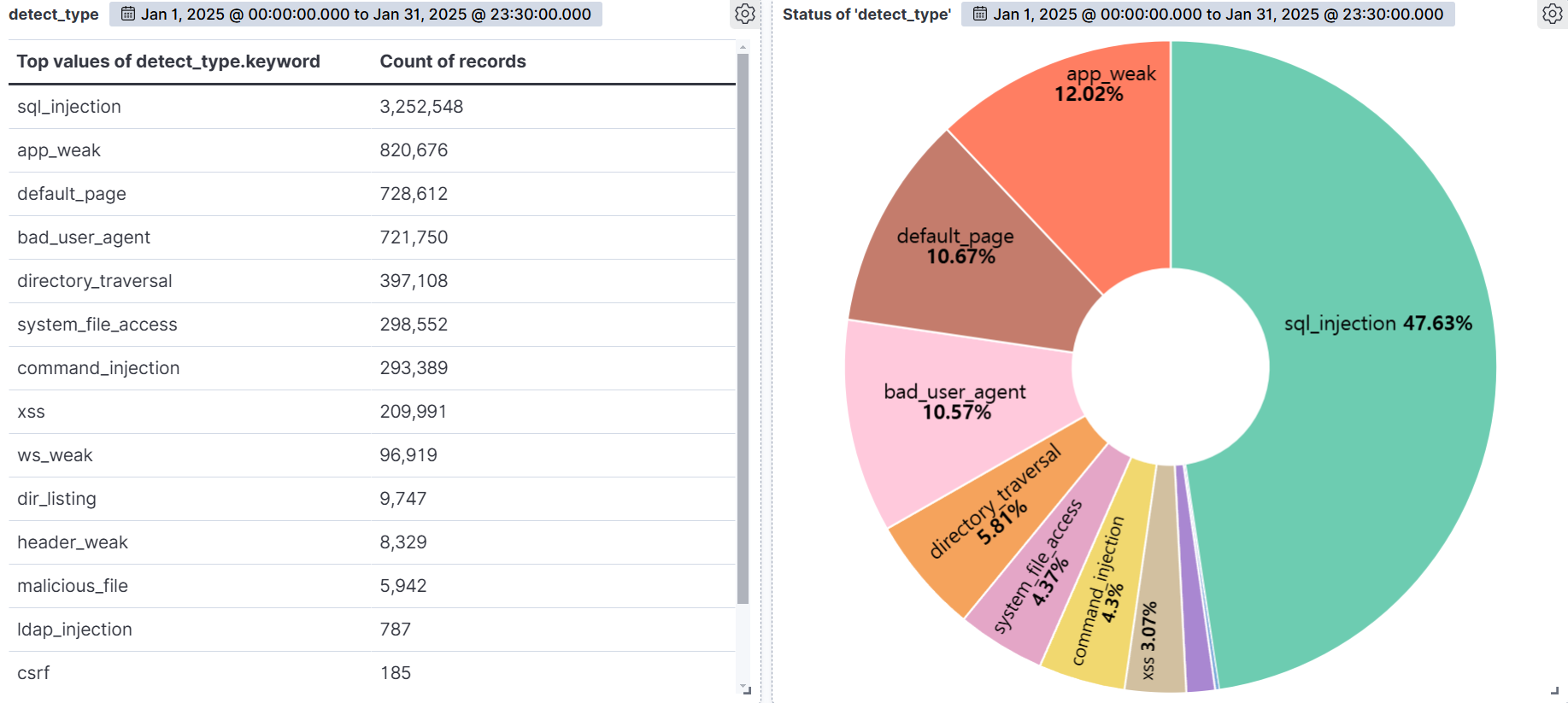

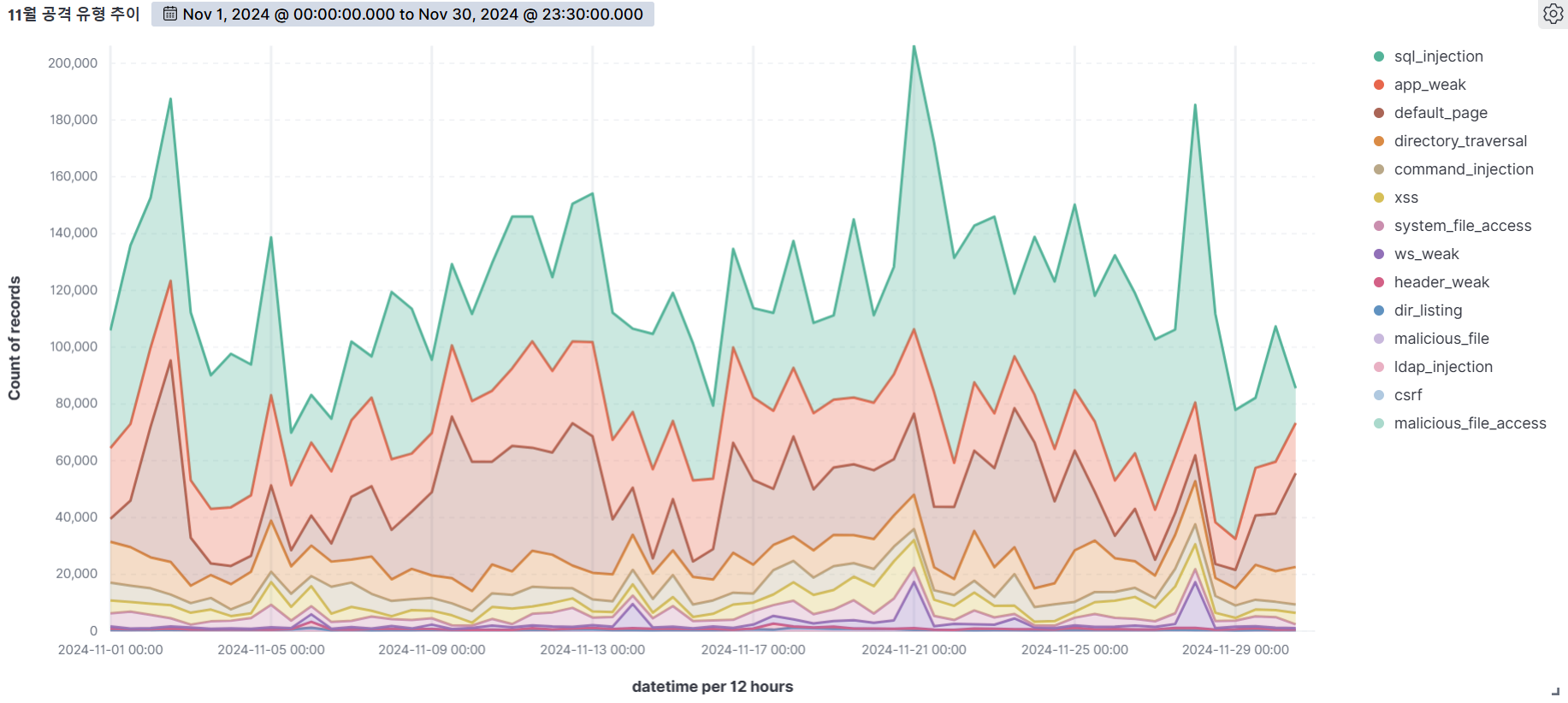

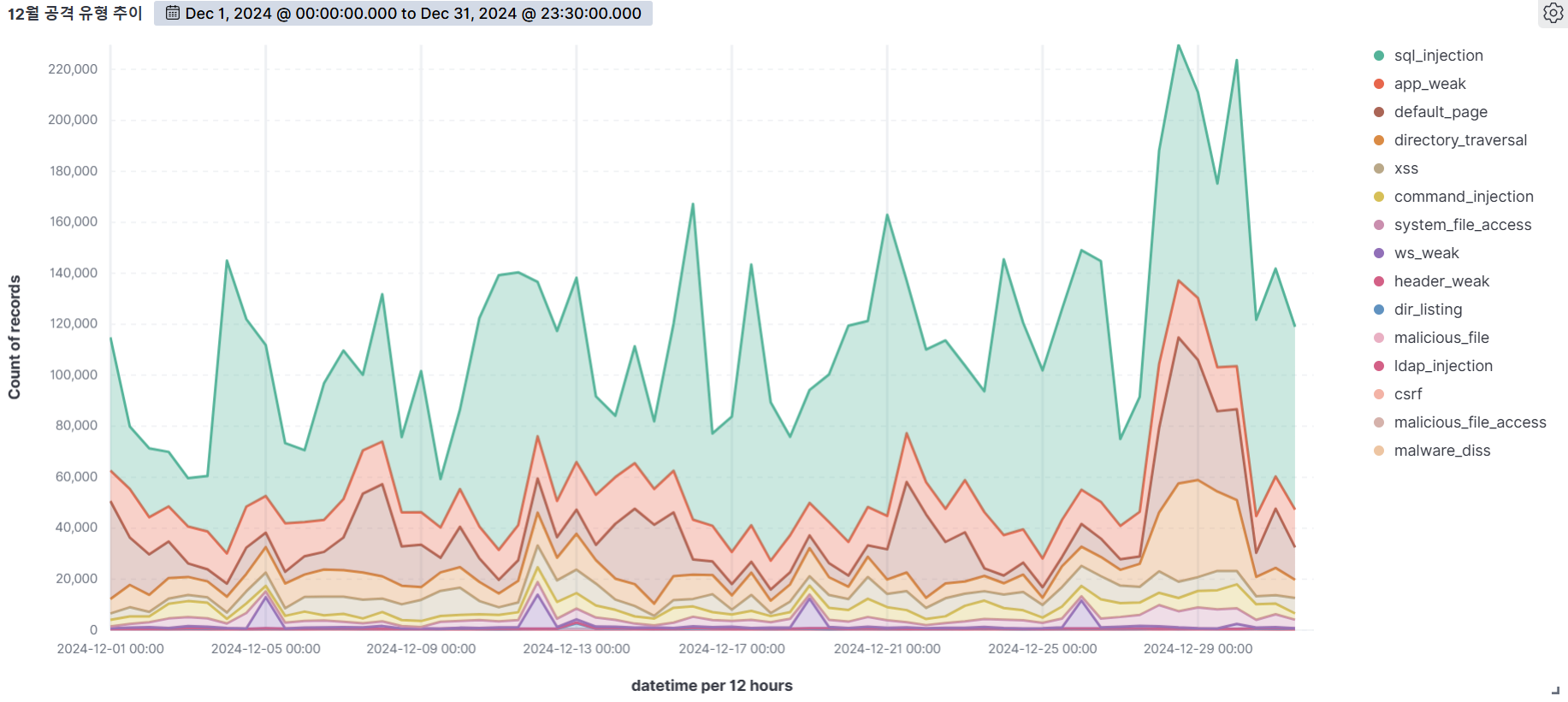

過去3ヶ月のウェブ攻撃傾向グラフのまとめ

10月

11月

12月

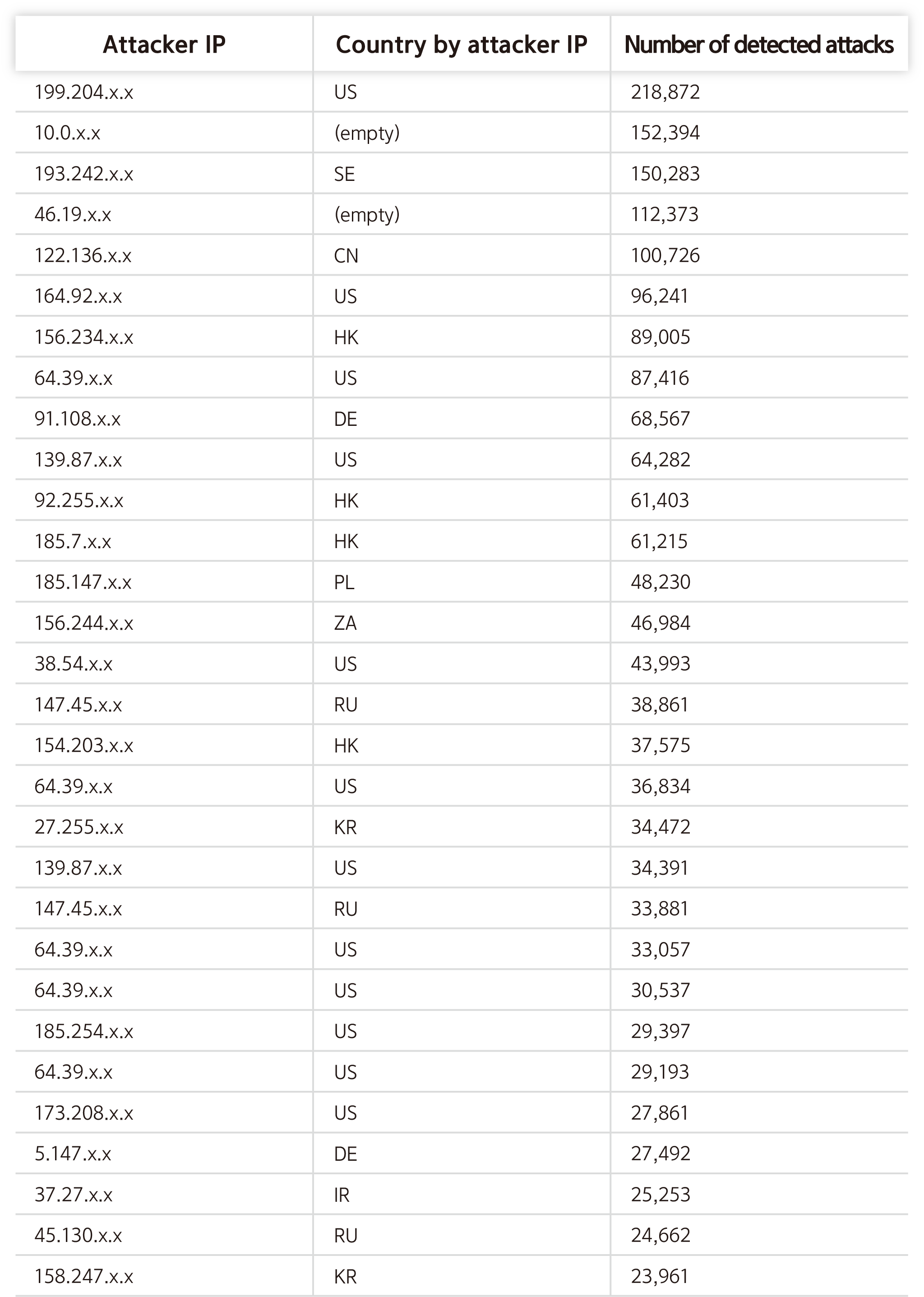

攻撃者IPトップ30

脆弱性分析レポート

Ivanti Connect Secure & Policy Secure, ZTA Gateways Vulnerability

1. 概要

Ivanti社のSSL VPNソリューションおよびIPSソリューションの製品ラインであるConnect Secure、Policy Secure、およびZTA Gatewayは、最近、同社のプラットフォームで発見されたバッファオーバーフローベースの認証前RCE脆弱性であるCVE-2025-0282の分析を公表した。

ソース : https://www.helpnetsecurity.com/2025/01/08/ivanti-exploited-connect-secure-zero-day-cve-2025-0282-cve-2025-0283/

2. 攻撃タイプ

CVE-2025-0282は、Ivanti社のConnect Secure、Policy Secure、ZTA Gateway製品に存在する認証前のRCE脆弱性で、これらの製品で使用されているオープンソースのVPNクライアントであるOpenConnectで使用されているIF-T/TLSプロトコル通信のバッファオーバーフローを悪用したRCE攻撃が可能です。

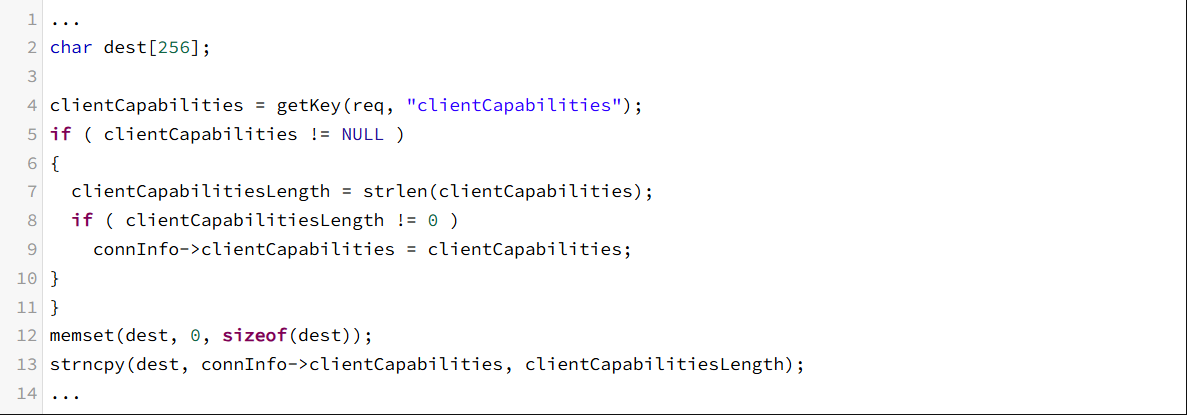

この脆弱性を分析した watchtowr 氏によると、プロトコル通信を担うコードの一部が、clientCapabilities 変数に対して strncpy 関数を使用する際に、バッファのサイズではなく入力文字列のサイズをコピーするように誤って記述されており、256 バイト以上の文字が入力された場合に BOF が発生するとのことです。

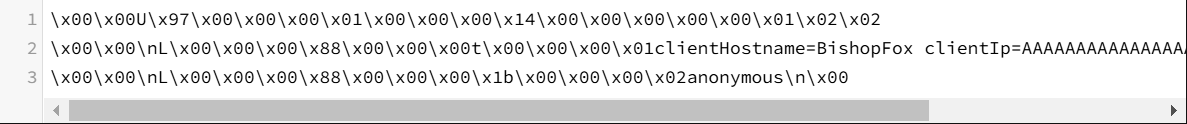

watchtowrが脆弱性を分析したコードの一部 :

攻撃者はこの部分を利用して、まずGETリクエストを送信してIF-T/TLSリクエストを行い、その後プロトコル仕様に従ってソケット通信を行うことで、RCE攻撃を試みることができる。

IF-T/TLSプロトコルの通信要求 :

次に送信するソケットリクエスト :

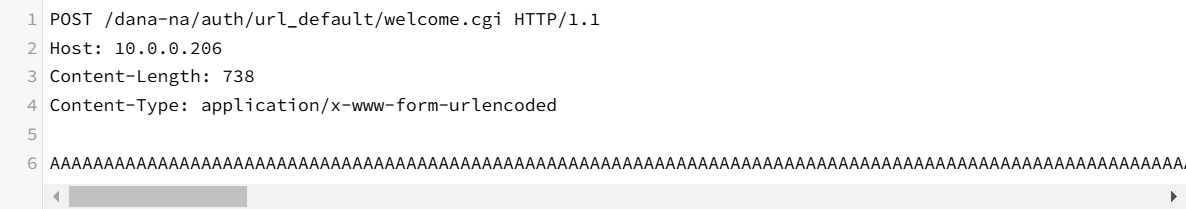

あるいは、Webshell構文とバッファオーバーフローを引き起こす構文を組み合わせ、それをPOSTリクエストで送信する攻撃もある。

POSTリクエストによるBOFとWebshellのアップロード :

3. 何をすべきか

IvantiはCVE-2025-0282に対するパッチをリリースしており、Ivanti Connect SecureおよびIvanti ZTA Gateways製品はバージョン22.7R2.5以降にアップデートすることで脆弱性に対応できるが、Ivanti Policy Secure製品はまだパッチが適用されていないため、インターネットへの露出を避けるためにIvantiの推奨ガイドラインに従う必要がある。

この脆弱性については、IF-T/TLS プロトコル環境で発生する攻撃は AIWAF パターンの対象外となっているようだが、Webshell と組み合わせた攻撃は「Webshell」パターンで検知されることがほとんどだという。

4. 結論

昨年から今年にかけて、Ivanti の製品やソリューションに対して様々な脆弱性が発見され、報告されています。その中には、認証なしで RCE 攻撃を行うことができるため、他の脆弱性よりも危険性が高く、最新バージョンへの迅速なアップデートが必要なものもあります。

当社のAIWAF製品では、Ivanti Connect Secure、Policy Secure、ZTA Gatewayの脆弱性に対応するパターンを開発しており、今後も関連する脆弱性が発見された場合には迅速に対応していきます。

5. 参考文献

https://github.com/sfewer-r7/CVE-2025-0282

https://cloud.google.com/blog/topics/threat-intelligence/ivanti-connect-secure-vpn-zero-day

https://github.com/absholi7ly/CVE-2025-0282-Ivanti-exploit

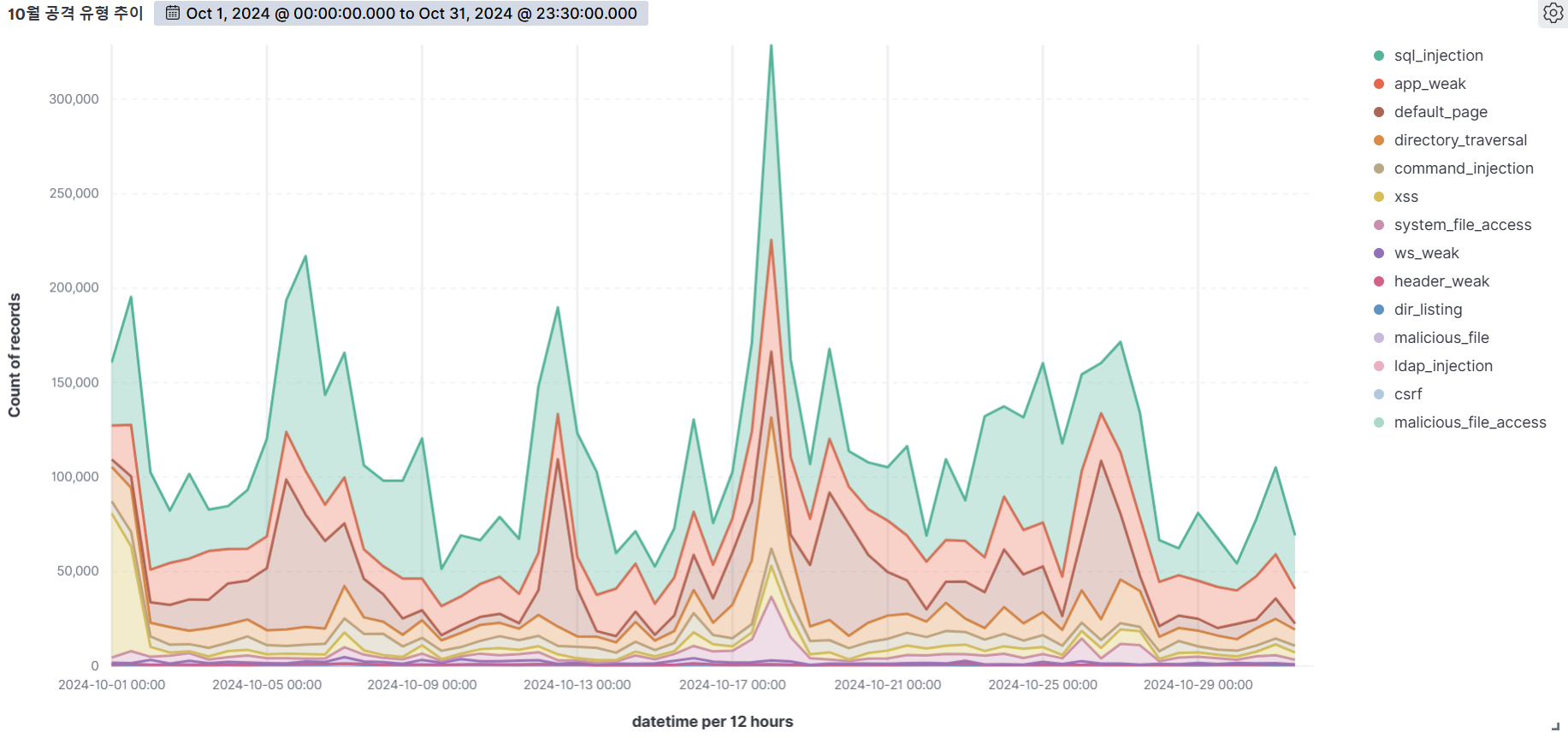

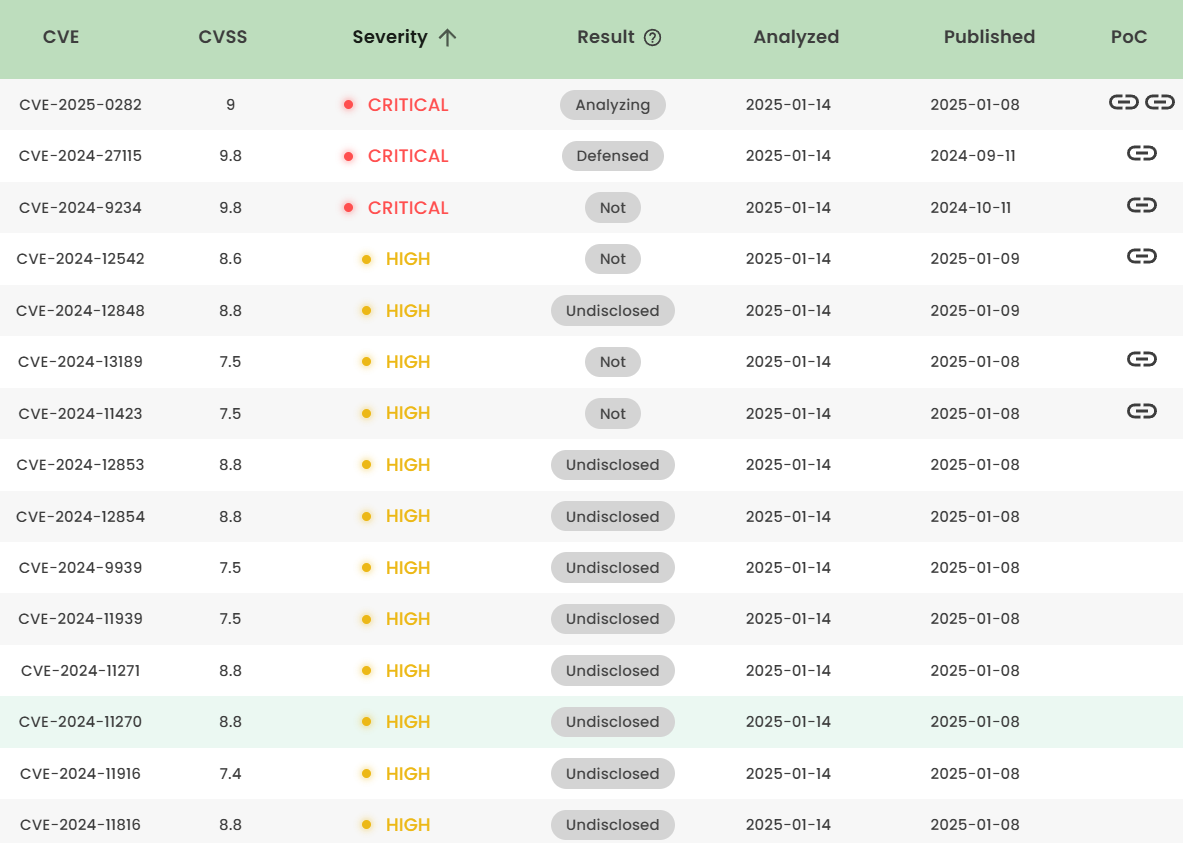

最新の脆弱性CVEステータス

1. ハイリスク脆弱性ステータス(2025.01)

2. ハイリスク脆弱性の説明