週間ウェブ攻撃動向

週ごとのウェブ攻撃の傾向により、ウェブ攻撃が最も流行する時期を確認することができます。これにより、ピーク時のウェブ攻撃を防止し、対応するための事前計画を立てることができます。

以下のグラフは、2024年11月時点でAIWAFが検知したウェブ攻撃を示しています。

2024年11月は、1日平均24万件以上の攻撃を検知しました。

21日間で最も多くの攻撃を試行した脆弱性であるSQLインジェクションは、当社のAIWAFで最も多くの検知条件を備えています。しかし、SQLインジェクション攻撃は、多くの新しい攻撃タイプや回避方法があるため、常に監視されています。

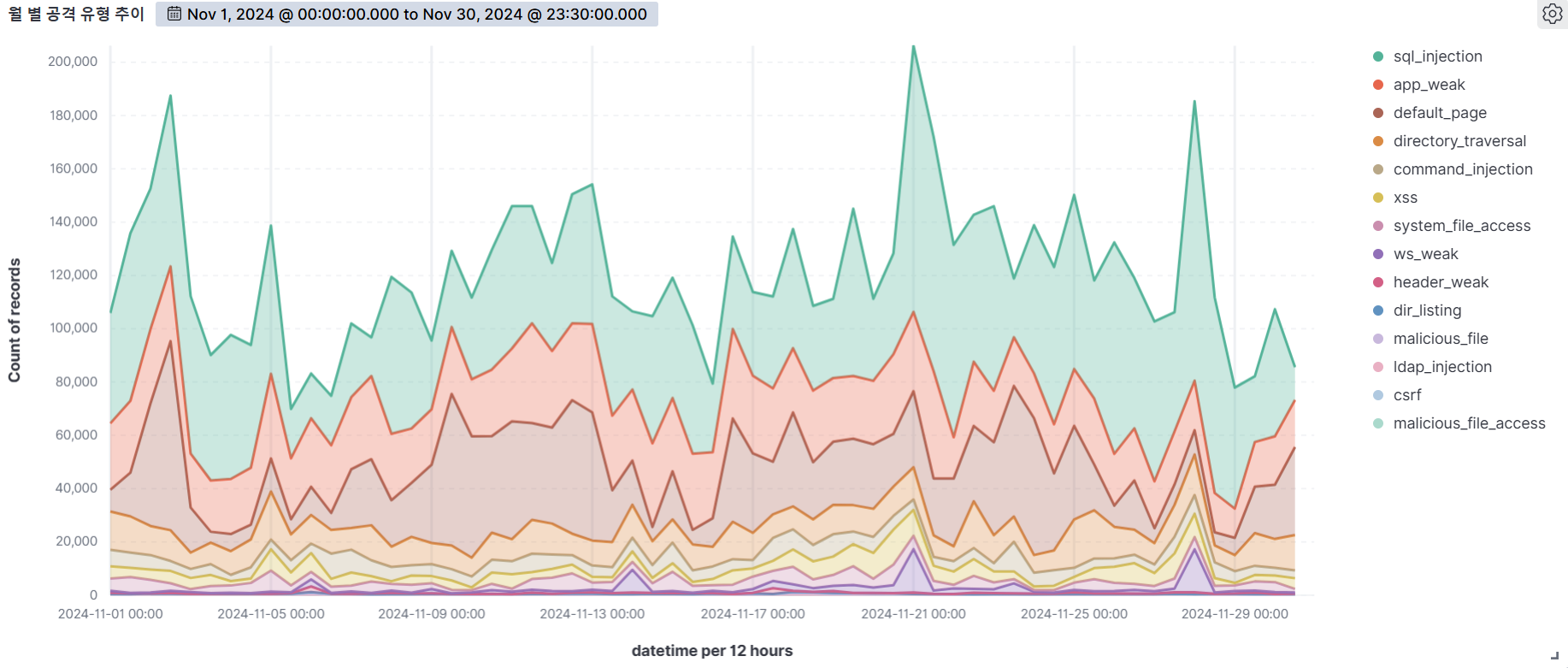

攻撃タイプ別ウェブ攻撃の傾向

検出ログに基づく攻撃タイプ別のウェブ攻撃の傾向により、その月に最も多く発生した攻撃を確認できます。これに基づいて、基本的なウェブ攻撃対応ガイドラインを策定し、これらのタイプの攻撃を防止し、対応することができます。

以下のグラフは、2024年11月時点でAIWAFが検知したWeb攻撃を示しています。

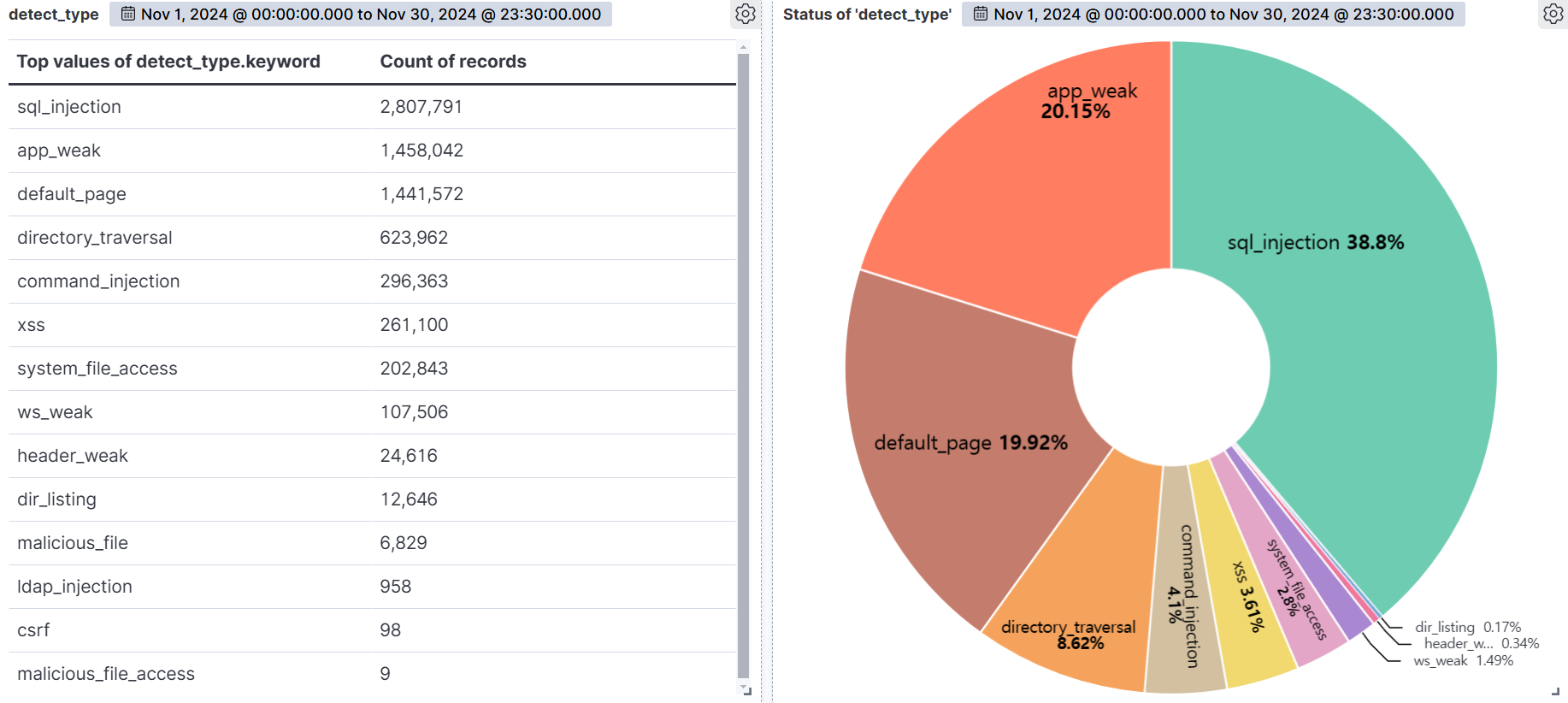

ルール別ウェブ攻撃動向

SQLインジェクション(38.8%)が最も一般的な攻撃タイプで、次いでApp weak(20.15%)、Default page(19.92%)、Directory Traversal(8.62%)となっている。

SQLインジェクションは、OWASPのランキングで1位となっているように、最も多様で危険な攻撃です。これは、ユーザの要求に基づいて動的にデータを生成する SQL 文に悪意のある SQL 文を押し込む攻撃で、脆弱なアプリケーションを認証させ たり、異常な SQL 結果を返させたりします。クエリ値に以下のような構文があったら、攻撃を疑ってください。

APP WEAK は、攻撃者が不正アクセスや悪意のあるアクションを実行するために悪用できるアプリ内の脆弱性を示します。このような脆弱性は、不適切なコーディングプラクティス、設定ミス、不十分なセキュリティ対策の結果である可能性があります。一般的な経験則として、アプリプログラムの使用時には、許可されたファイルに加えて、許可されていないファイルも疑ってください。

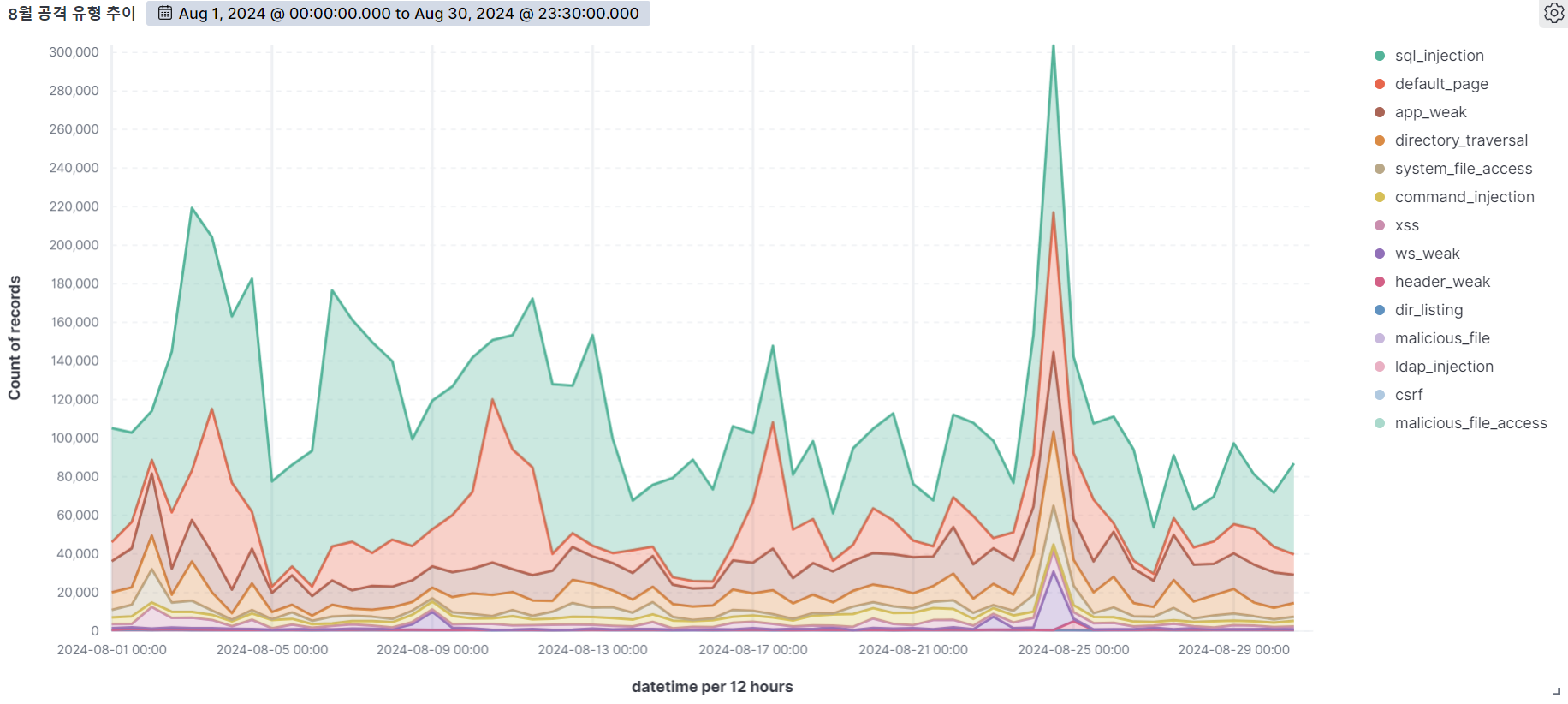

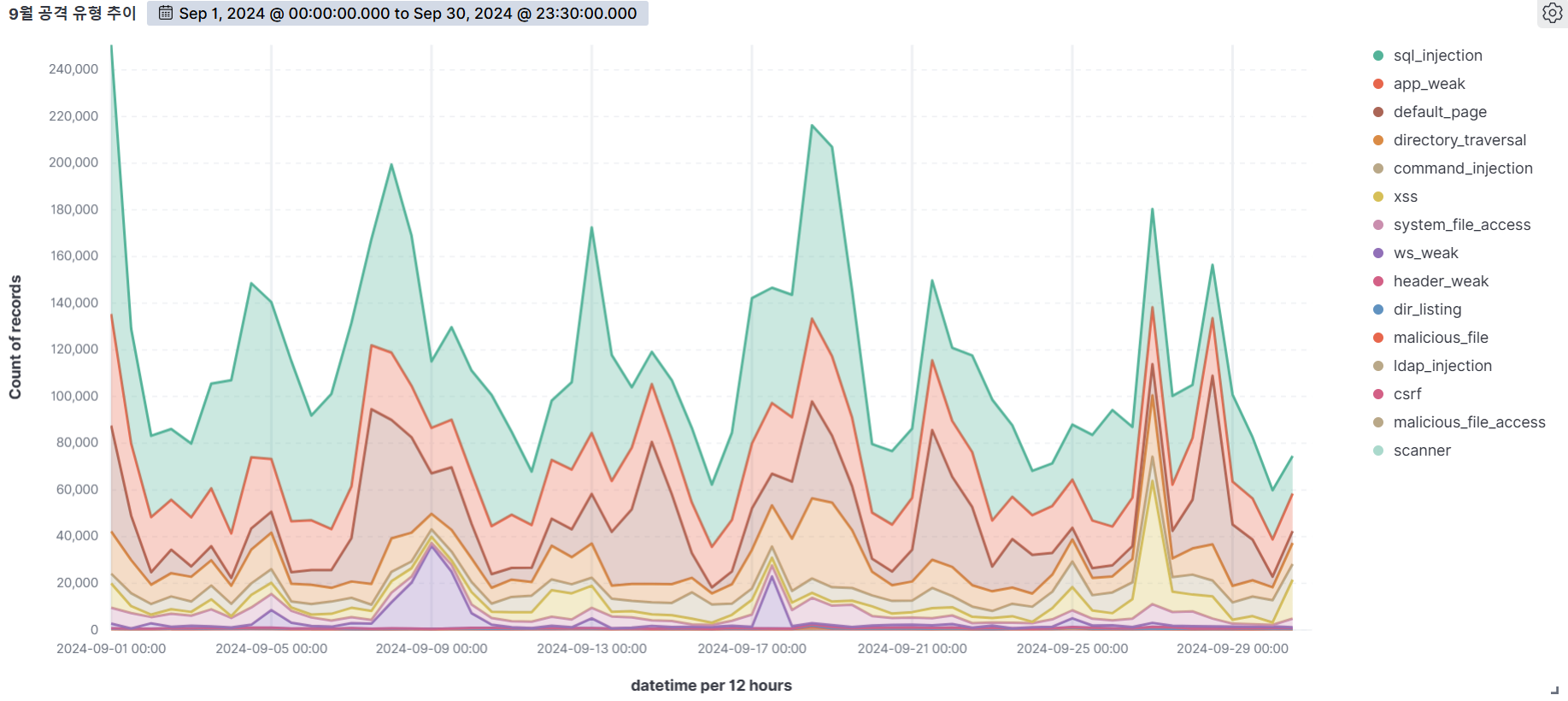

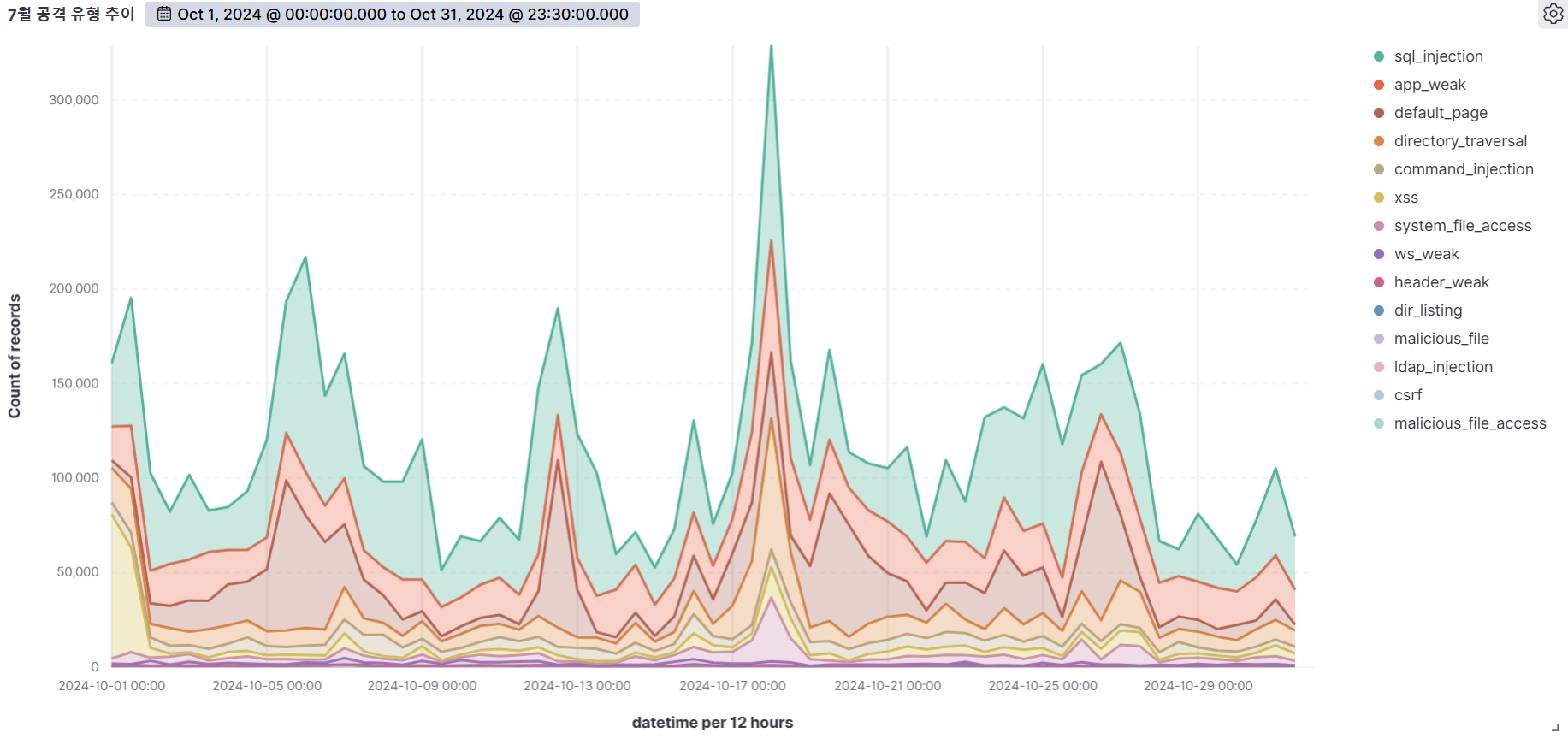

過去3ヶ月のウェブ攻撃傾向グラフのまとめ

8月

9月

10月

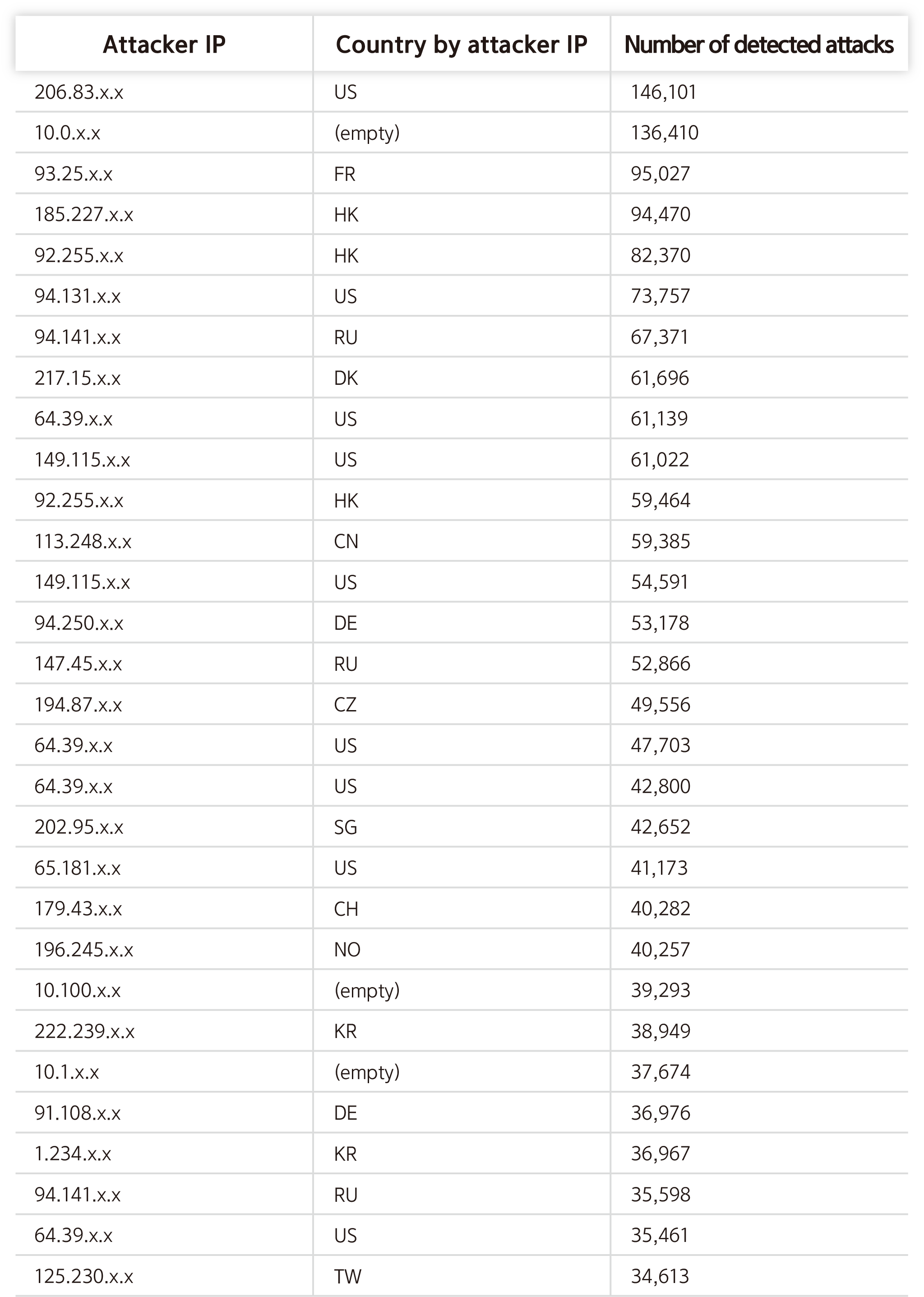

攻撃者IPトップ30

脆弱性分析レポート

Joomla! CMS Security Bypass (CVE-2023-23752)

1. 概要

CVE-2023-23752 は、4.0.0 から 4.2.7 までの Joomla! バージョンにおける脆弱性です。この脆弱性は、不正なアクセスチェックにより、ウェブサービスのエンドポイントへの不正アクセスを可能にします。これにより、悪意のあるユーザが認証なしでデータにアクセスしたり、システムを操作したりできるリスクが生じます。

ソース : https://www.idappcom.co.uk/post/joomla-cms-security-bypass-cve-2023-23752

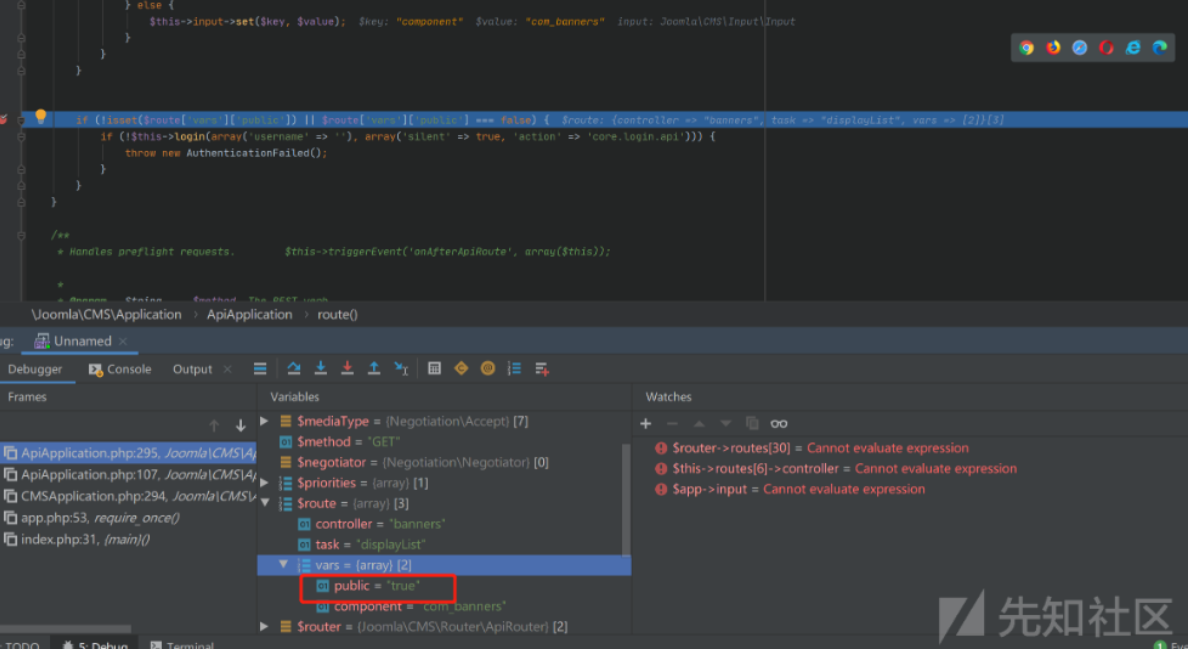

2. 攻撃タイプ

Joomlaのデフォルトのルーティングエントリでは、開発者向けのREST APIであるapi/index.php以下のAPIはデフォルトではアクセスできません。

しかし、特定のAPIはパラメータにpublic=trueを含めることでアクセスでき、内部情報へのアクセスを許可します。

ソース: https://xz.aliyun.com/t/12175?time__1311=GqGxRDuDgA0%3D%3DGN4eeTq18e40KD%3DDcnQWoD

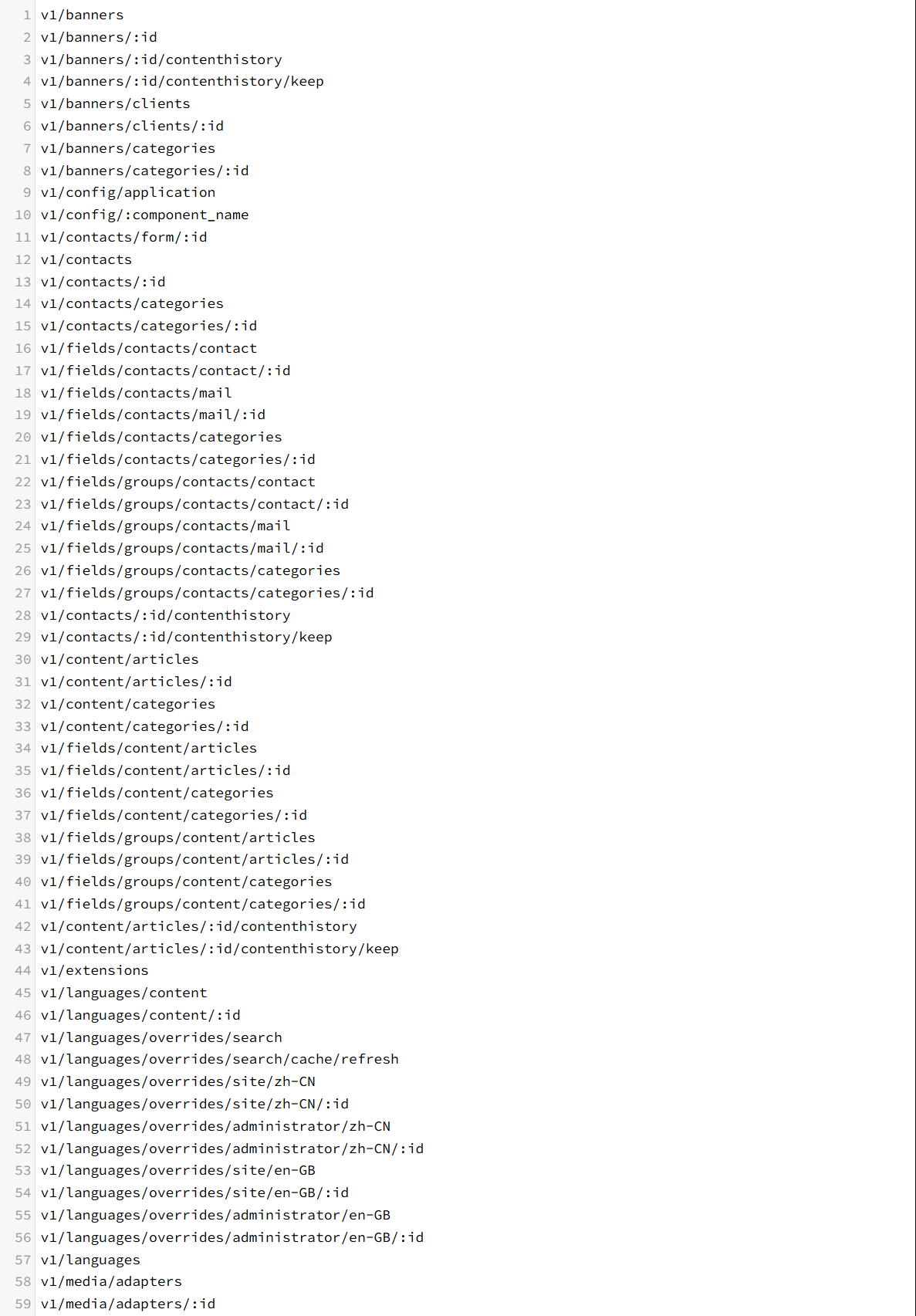

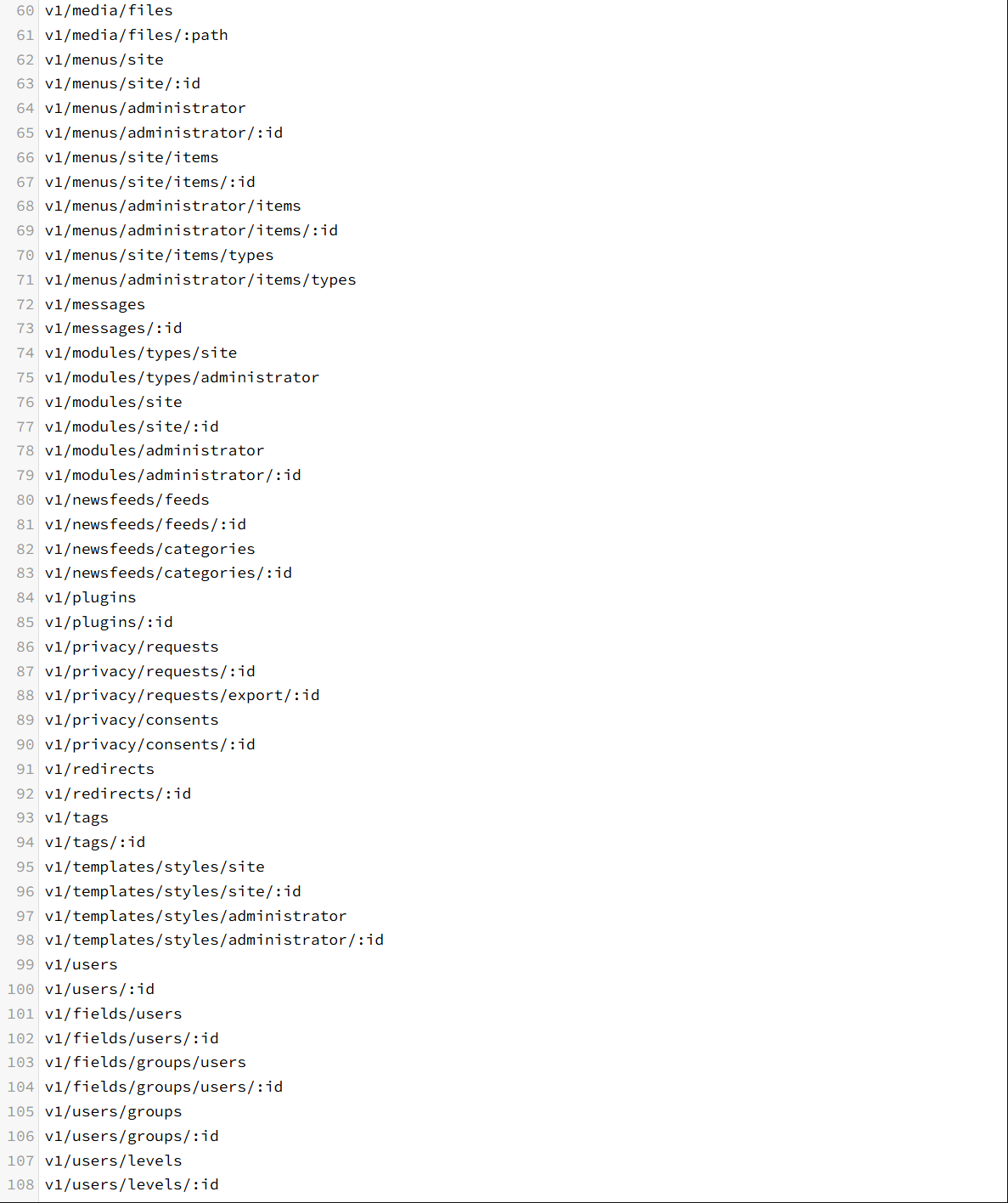

アクセシブルなAPI

上記のAPIは、データベースのアカウントやパスワードなど、ウェブサイトの最も重要な設定情報を取得するために使用されます。

3. 何をすべきか

以下は、CVE-2023-23752脆弱性に対する普遍的な対応です。

1)Joomla!4.0.0から2.7を使用している場合、最新のセキュリティパッチを使用している場合。

2) サーバレベルでのアクセス制御を強化し、WAFでデータをブロックする。

4. 結論

CVE-2023-23752 は、4.0.0 から 4.2.7 までの Joomla! バージョンに存在する脆弱性で、不正なアクセスチェックにより、ウェブサービスエンドポイントへの不正アクセスを許してしまいます。これにより、悪意のあるユーザが認証なしでシステムにアクセスしたり、データを操作したりできるリスクが生じます。

Joomlaのデフォルトのルーティングエントリのうち、REST APIであるapi/index.phpはデフォルトでアクセスがブロックされていますが、特定のパラメータ(public=true)を含めると内部情報へのアクセスが可能になります。このAPIは、データベースのアカウントやパスワードなど、機密性の高い設定情報を公開する可能性がある。

対応策として、影響を受けるバージョンの最新のセキュリティパッチを適用し、サーバーレベルでのアクセス制御を強化し、ウェブアプリケーションファイアウォール(WAF)を通してデータをブロックする必要があります。

5. 参考文献

- https://developer.joomla.org/security-centre/894-20230201-core-improper-access-check-in-webservice-endpoints.html

- https://nsfocusglobal.com/joomla-unauthorized-access-vulnerability-cve-2023-23752-notice/

- https://xz.aliyun.com/t/12175?time__1311=GqGxRDuDgA0%3D%3DGN4eeTq18e40KD%3DDcnQWoD

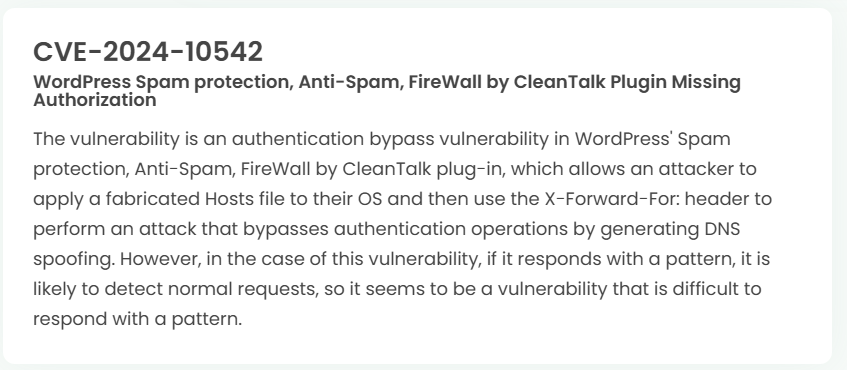

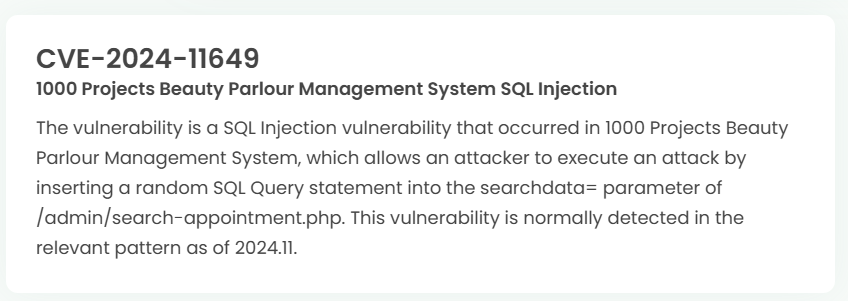

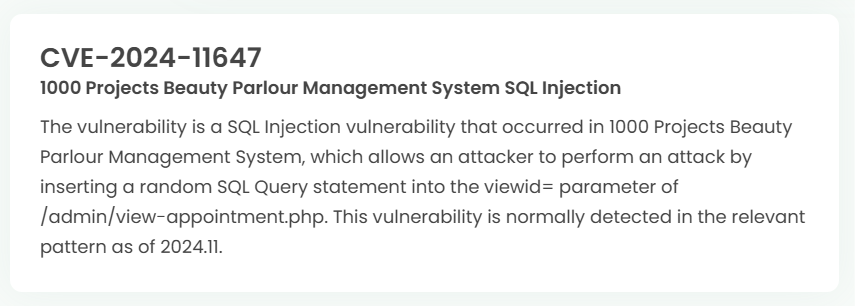

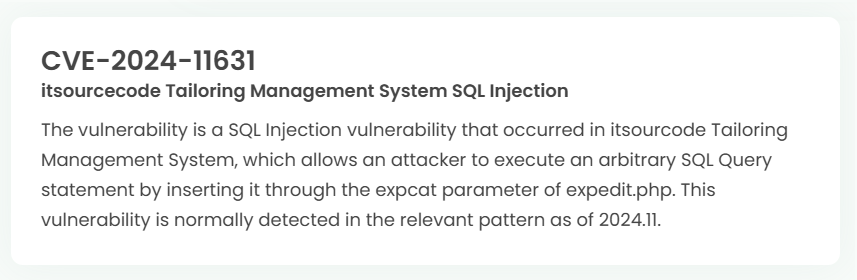

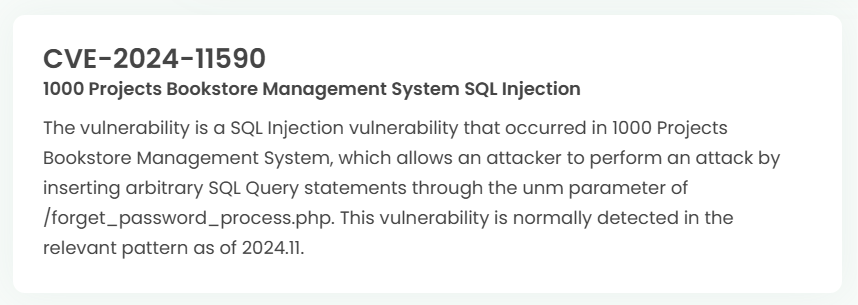

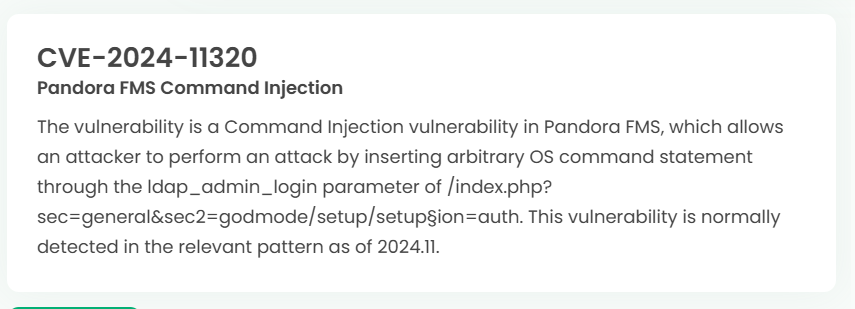

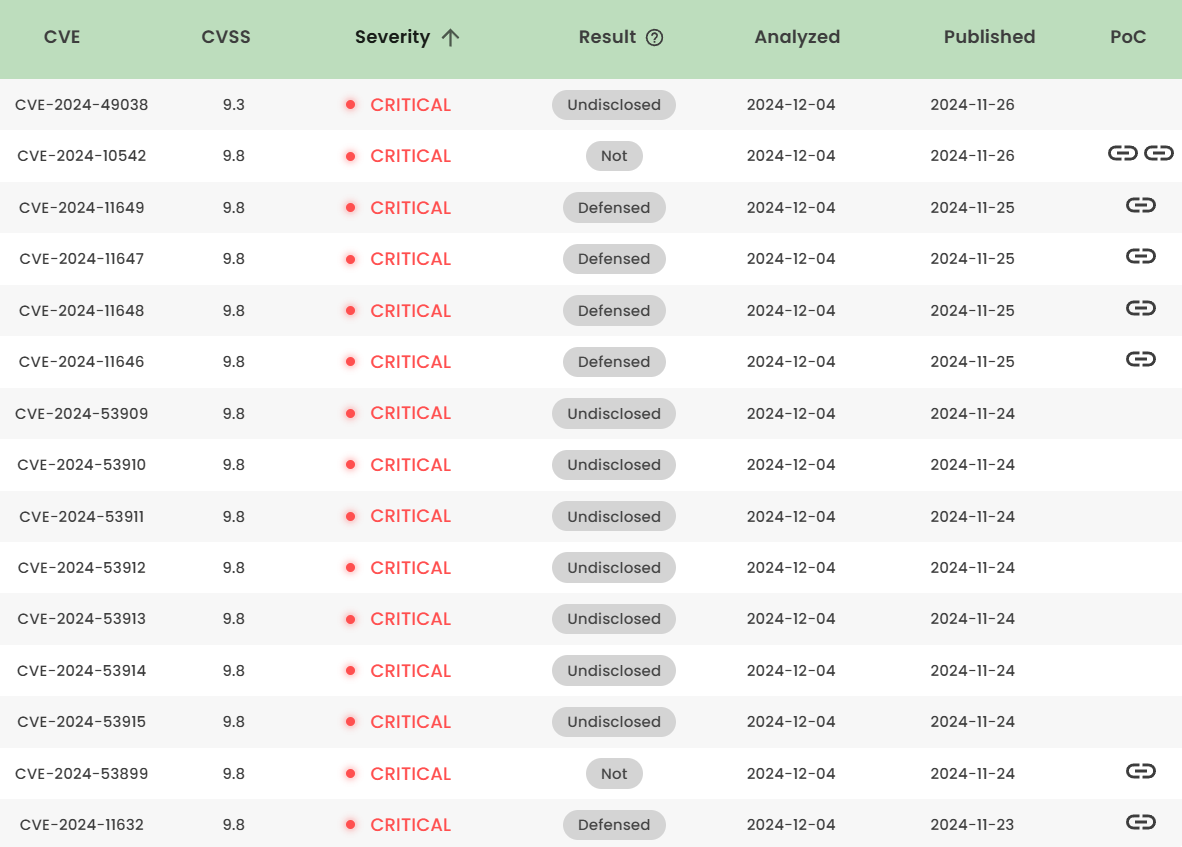

最新の脆弱性CVEステータス

1. ハイリスク脆弱性ステータス(2024.11)

2. ハイリスク脆弱性の説明