週間ウェブ攻撃動向

週ごとのウェブ攻撃の傾向により、ウェブ攻撃が最も流行する時期を確認することができます。これにより、ピーク時のウェブ攻撃を防止し、対応するための事前計画を立てることができます。

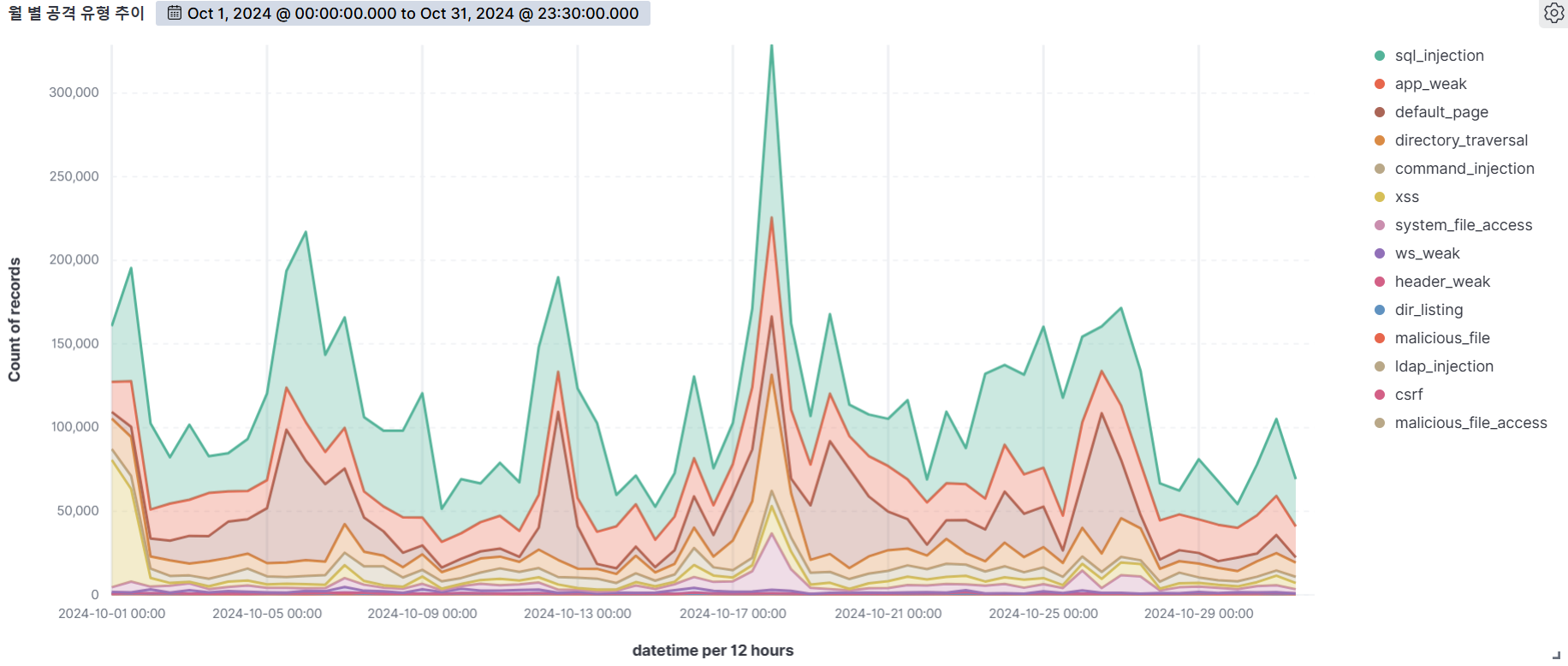

以下のグラフは、2024年10月時点でAIWAFが検知したウェブ攻撃を示しています。

2024年10月は、1日平均23万件以上の攻撃を検知しました。

18日に最も多くの攻撃を試みた脆弱性であるSQLインジェクションは、当社のAIWAFで最も検知条件が多い脆弱性です。しかし、SQLインジェクション攻撃は、多くの新しい攻撃タイプや回避方法があるため、常に監視されています。

攻撃タイプ別ウェブ攻撃の傾向

検出ログに基づく攻撃タイプ別のウェブ攻撃の傾向により、その月に最も多く発生した攻撃を確認できます。これに基づいて、基本的なウェブ攻撃対応ガイドラインを策定し、これらのタイプの攻撃を防止し、対応することができます。

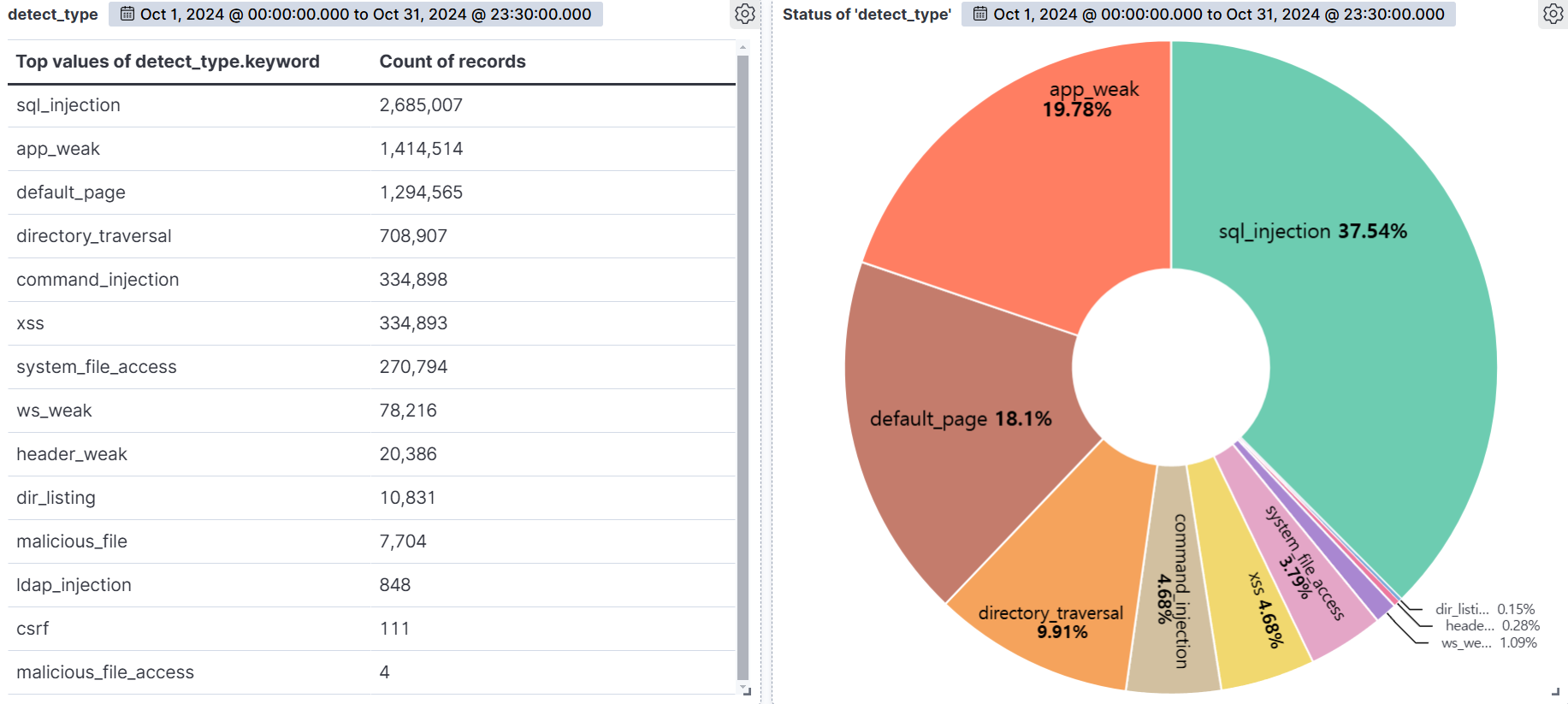

以下のグラフは、2024年10月時点でAIWAFが検知したWeb攻撃を示しています。

ルール別ウェブ攻撃動向

SQLインジェクション(37.54%)が最も多く検出された攻撃タイプで、次いでApp Weak(19.78%)、Default Page(18.1%)、Directory Traversal(9.91%)となっている。

SQLインジェクションは、OWASPのランキングで1位となっているように、最も多様で危険な攻撃です。これは、ユーザの要求に基づいて動的にデータを生成する SQL 文に悪意のある SQL 文を押し込む攻撃で、脆弱なアプリケーションを認証させ たり、異常な SQL 結果を返させたりします。クエリ値に以下のような構文があったら、攻撃を疑ってください。

アプリの脆弱性 アプリの脆弱性 アプリの脆弱性 アプリの脆弱性とは、攻撃者が不正アクセスや悪意のあるアクションを実行するために悪用できるアプリ内の脆弱性を指します。これらの脆弱性は、不適切なコーディングプラクティス、設定ミス、不十分なセキュリティ対策の結果である可能性があります。一般的な経験則として、アプリのプログラムを使用する際には、許可されたファイルに加え、許可されていないファイルも疑ってください。

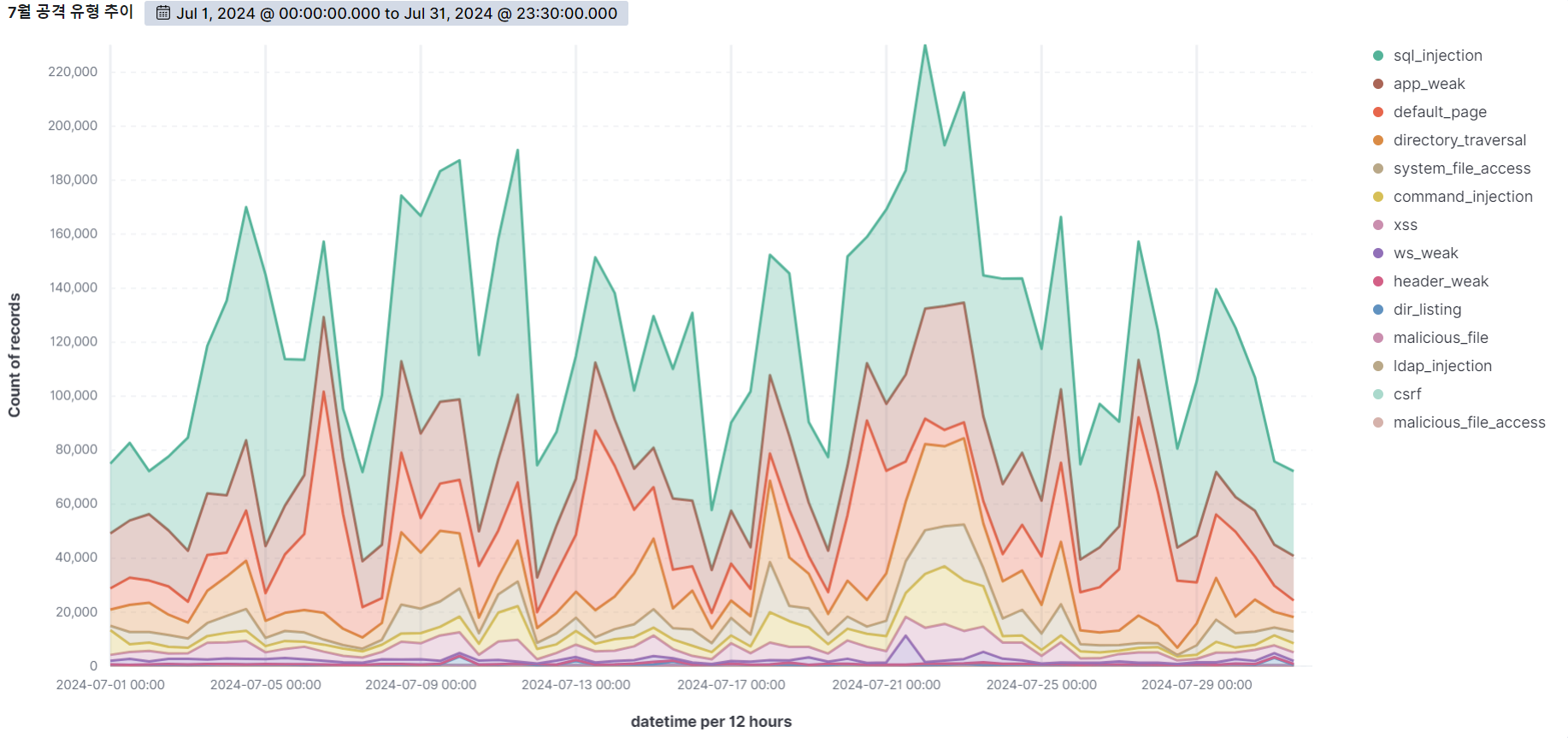

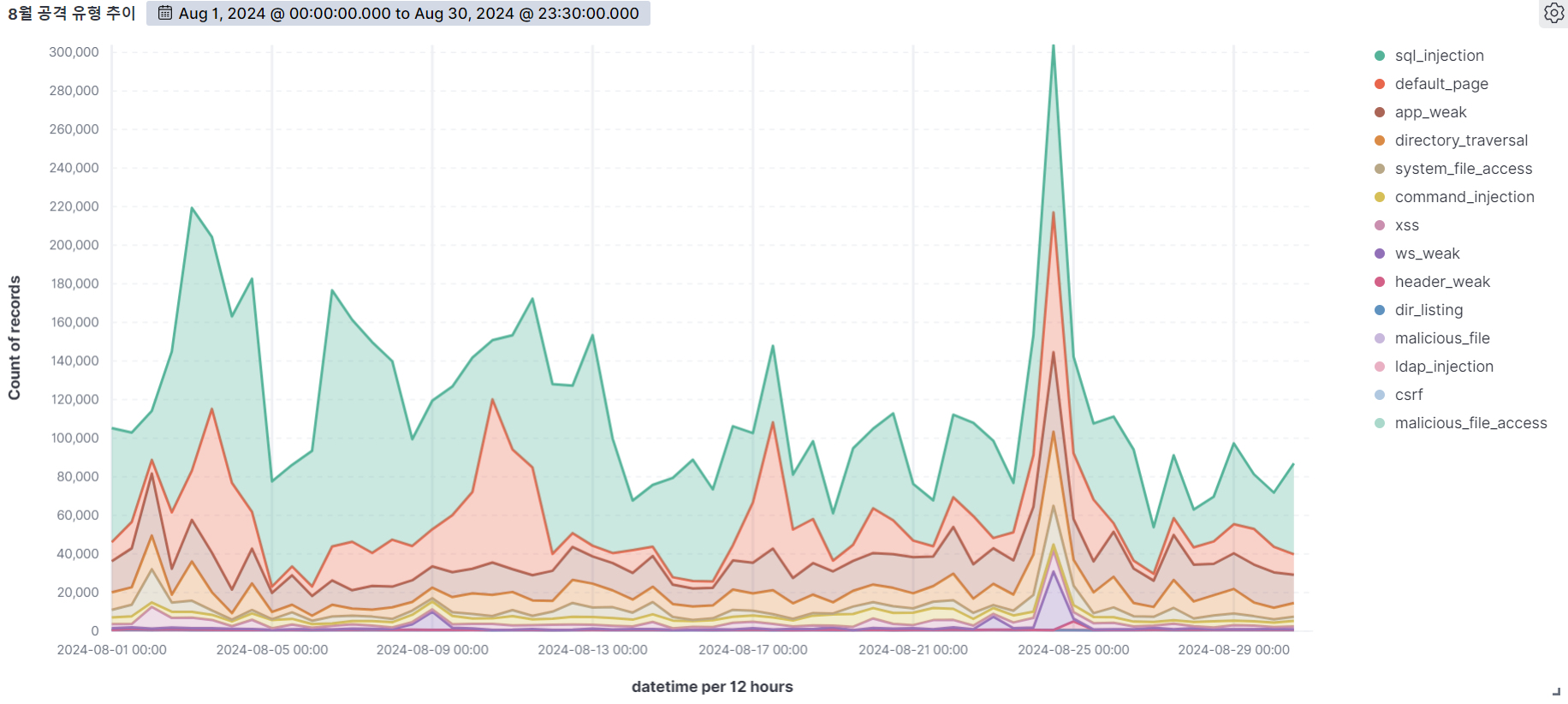

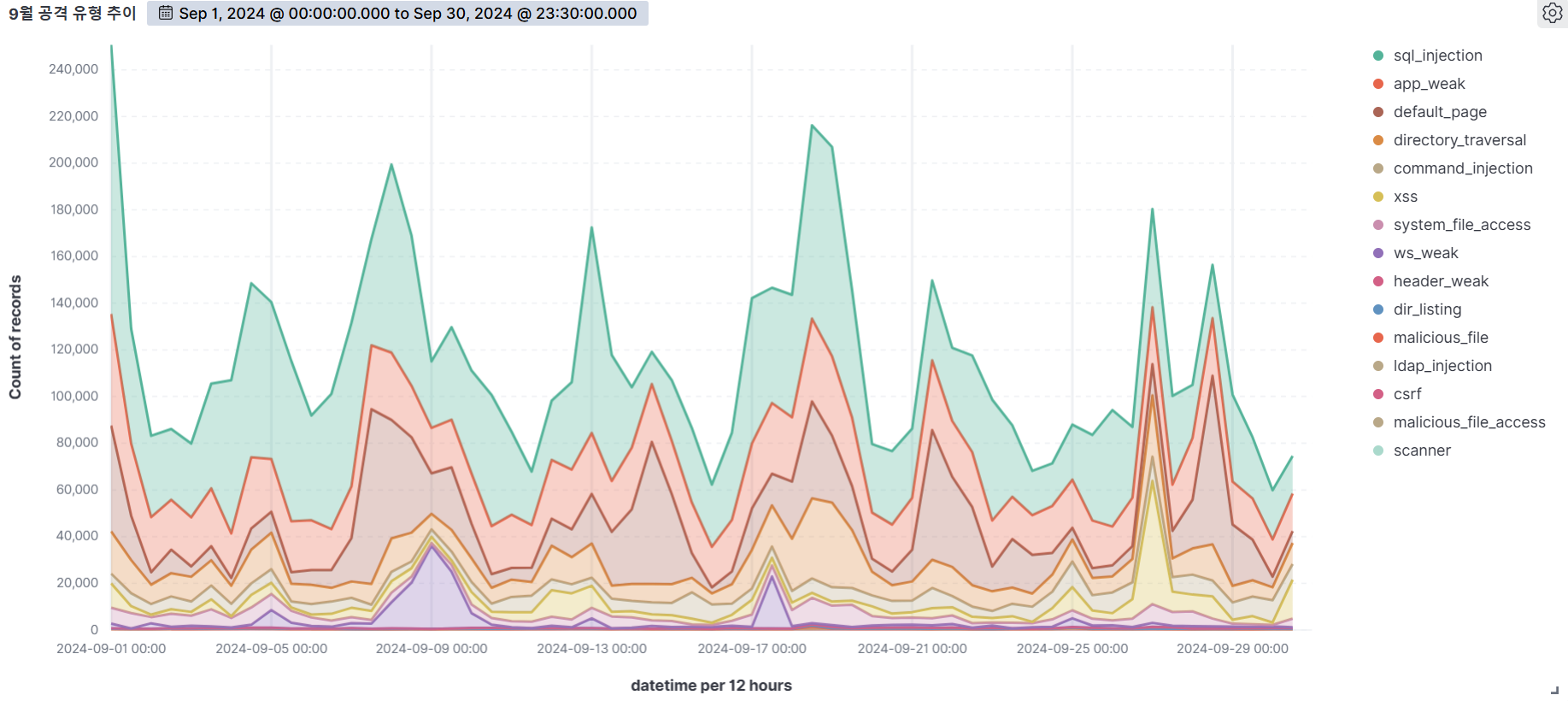

過去3ヶ月のウェブ攻撃傾向グラフのまとめ

7月

8月

9月

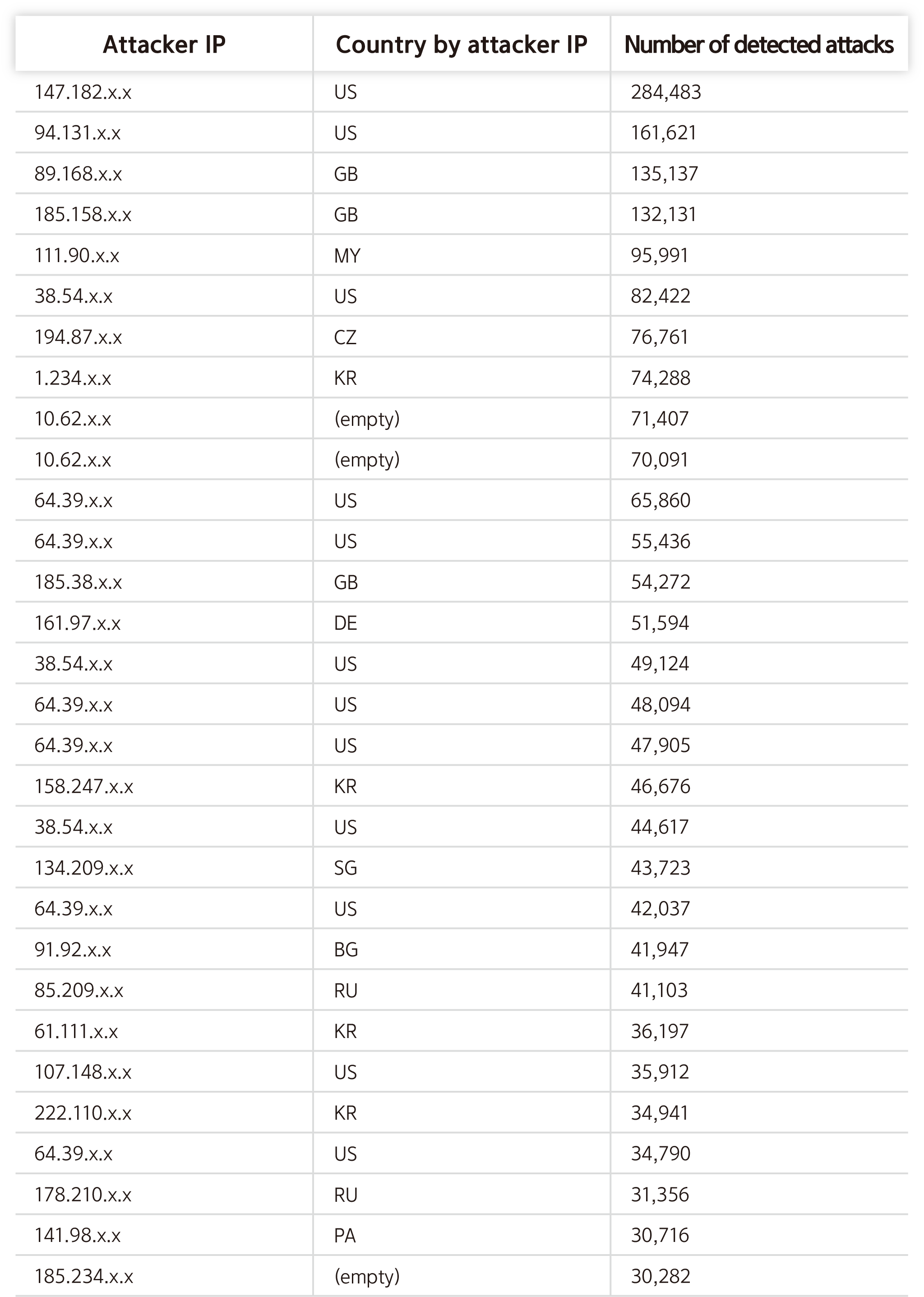

攻撃者IPトップ30

脆弱性分析レポート

[Githubエンタープライズサーバー認証バイパス]

1. 概要

分散バージョン管理ツール「Git」のホスティング機能を提供するサービス「Github」は、同サービスの有料プラン「Github Enterprise Server(GHES)」に存在する認証バイパスの脆弱性「CVE-2024-4985」および「CVE-2024-9487」の解析結果を公開した。

ソース : https://projectdiscovery.io/blog/github-enterprise-saml-authentication-bypass

2. 攻撃タイプ

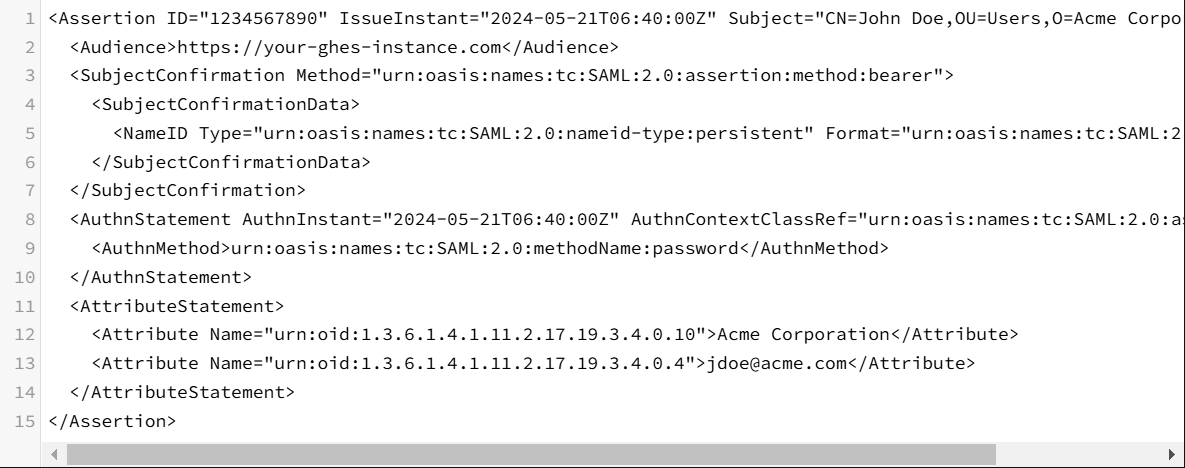

Github Enterprise Server (GHES) は、認証処理に SAML SSO 認証と暗号化アサーション機能を使用しています。暗号化アサーション機能はデフォルトでは無効になっていますが、有効になっている GHES はこの脆弱性の影響を受けます。

暗号化アサーション機能が有効な GHES では、攻撃者が署名を操作して悪意のあるアサーションを挿入することを防ぐため、認証プロセスでアサーション・ブロックの外部に署名があるかどうか、およびブロック内の署名全体と親アサーションの ID が一致するかどうかが確認される。

ただし、検証プロセスではアサーション署名自体は検証されないため、攻撃者が IDP から有効な SAMLR レスポンスを取得し、その SAML に偽のアサーション・ノードを追加して暗号化されたアサーション署名の存在を偽装することで、検証プロセスをバイパスして GHES の任意のアカウントにアクセスできる可能性がある。

任意の GHES URL (https://your-ghes-instance.com) に書き込まれた SAML データ:

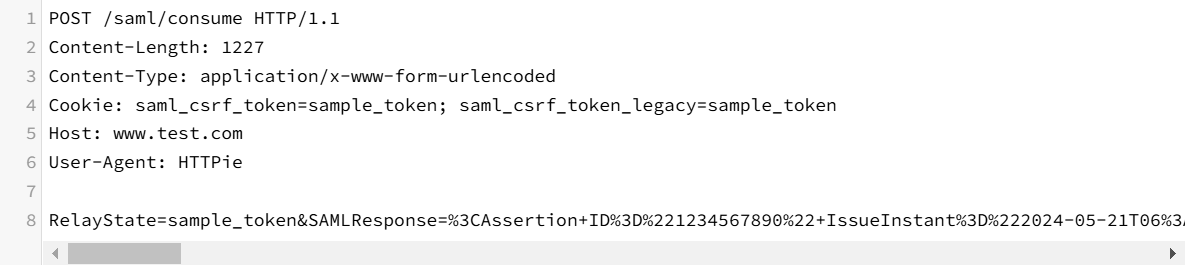

核テンプレートベースの攻撃リクエスト :

3. 何をすべきか

この脆弱性は、GHES バージョン 3.9.15、3.10.12、3.11.10、3.12.4 で CVE-2024-4985 により修正されましたが、修正パッチでの対応が不完全であることが判明し、GHES バージョン 3.11.16、3.12.10、3.13.5、3.14.2 で CVE-2024-9487 により再度修正されました。

この脆弱性は、細工された偽のアサーション・ノードを注入することで検証ステップを迂回し、AIWAFがパターンで応答する際に正当なリクエストを検出する可能性が高いため、パターン化可能な領域とはみなされない。

4. 結論

Github Enterprise Serverは、Githubプラットフォーム上のホスティングサービスであり、多くの顧客や組織で利用されているため、このサービスにおける認証バイパスの脆弱性は、影響力が高く、インパクトの大きい脆弱性であり、Github Enterprise Serverを利用している組織や顧客は、常に最新のバージョンにパッチを適用することを徹底する必要があります。

当社のAIWAF製品では、引き続きGithubおよびGithub Enterprise Serverの脆弱性を監視しており、関連する脆弱性が発見された場合には、引き続き対応してまいります。

5. 参考文献

https://projectdiscovery.io/blog/github-enterprise-saml-authentication-bypass

https://github.com/absholi7ly/Bypass-authentication-GitHub-Enterprise-Server

https://hawk-eye.io/2024/10/cve-2024-9487-critical-vulnerability-affecting-github-enterprise-server/

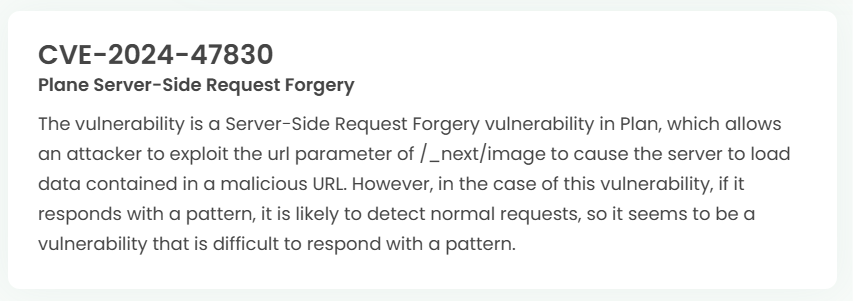

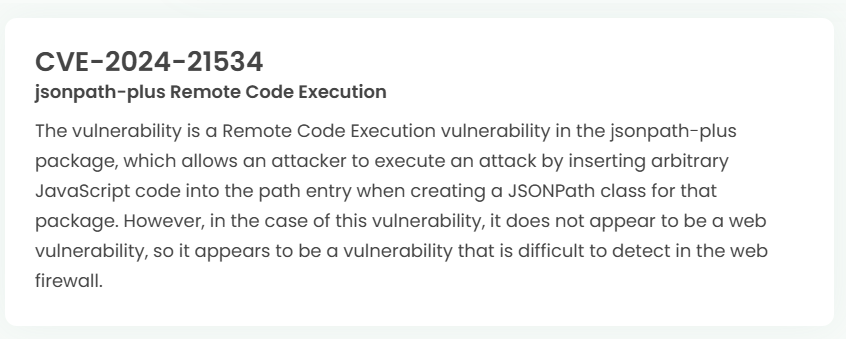

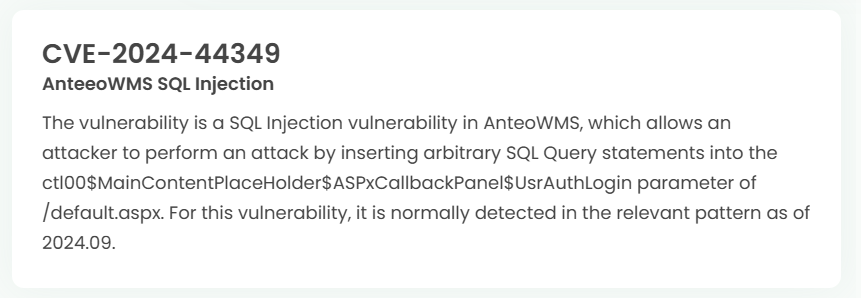

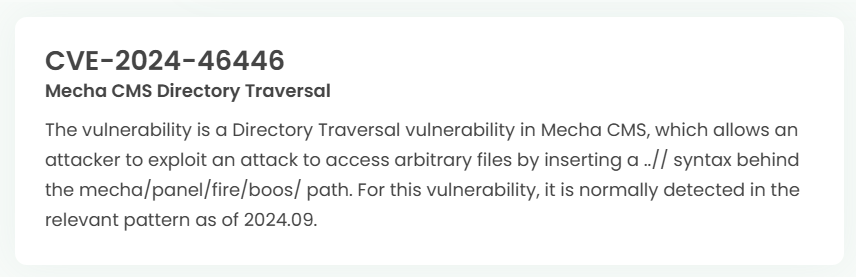

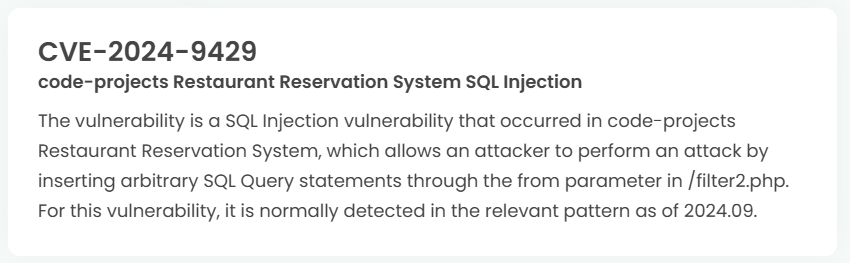

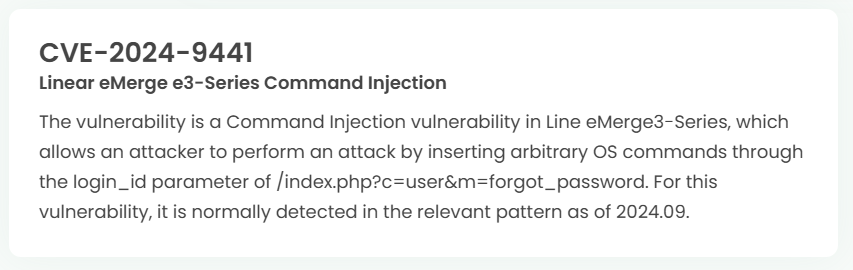

最新の脆弱性CVEステータス

1. ハイリスク脆弱性ステータス(2024.10)

2. ハイリスク脆弱性の説明