週間ウェブ攻撃動向

週ごとのウェブ攻撃の傾向により、ウェブ攻撃が最も流行する時期を確認することができます。これにより、ピーク時のウェブ攻撃を防止し、対応するための事前計画を立てることができます。

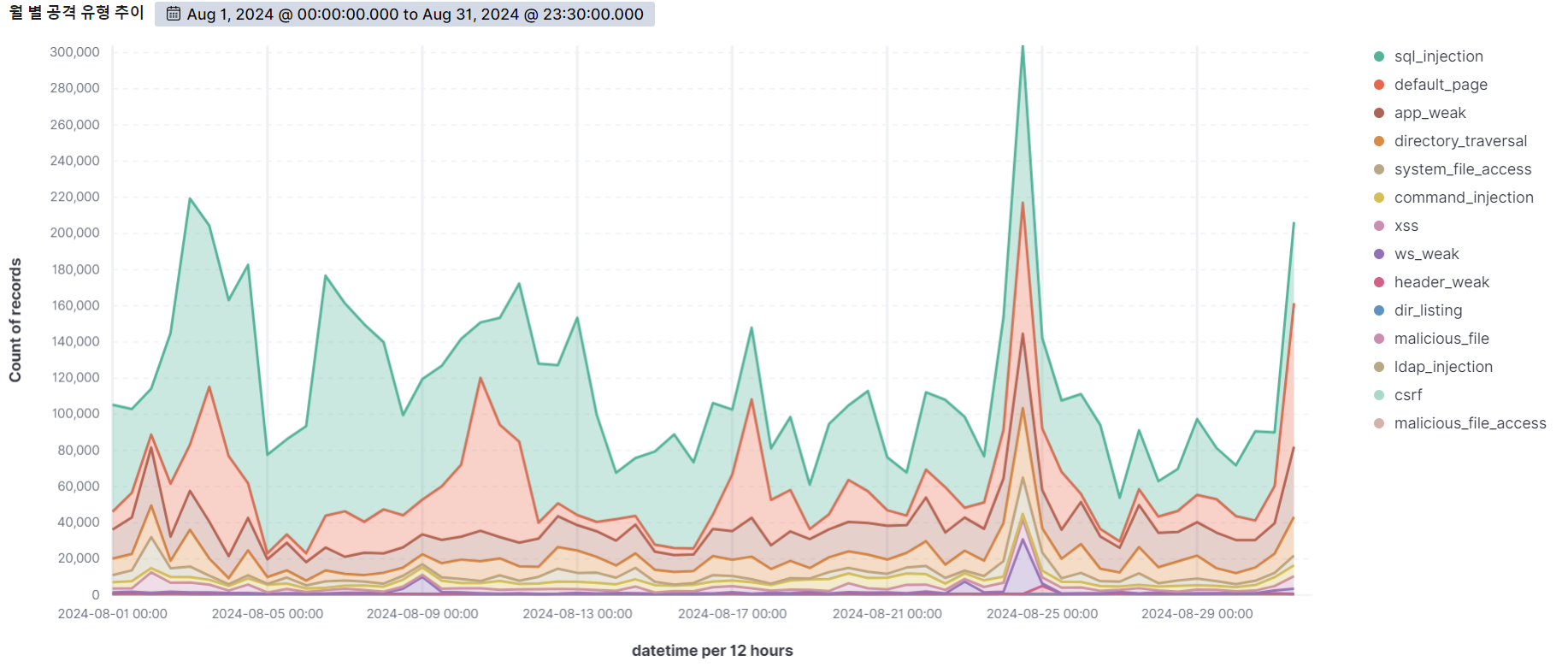

以下のグラフは、2024年8月時点でAIWAFが検知したウェブ攻撃を示しています。

2024年8月は1日平均24万件以上の攻撃を検知しており、24日が最も多い。

24日に最も攻撃を試行した脆弱性であるSQLインジェクションは、当社のAIWAFで最も検知条件が多い脆弱性です。しかし、SQLインジェクションの攻撃は、新しい攻撃タイプや回避手法が多いため、常に監視しています。

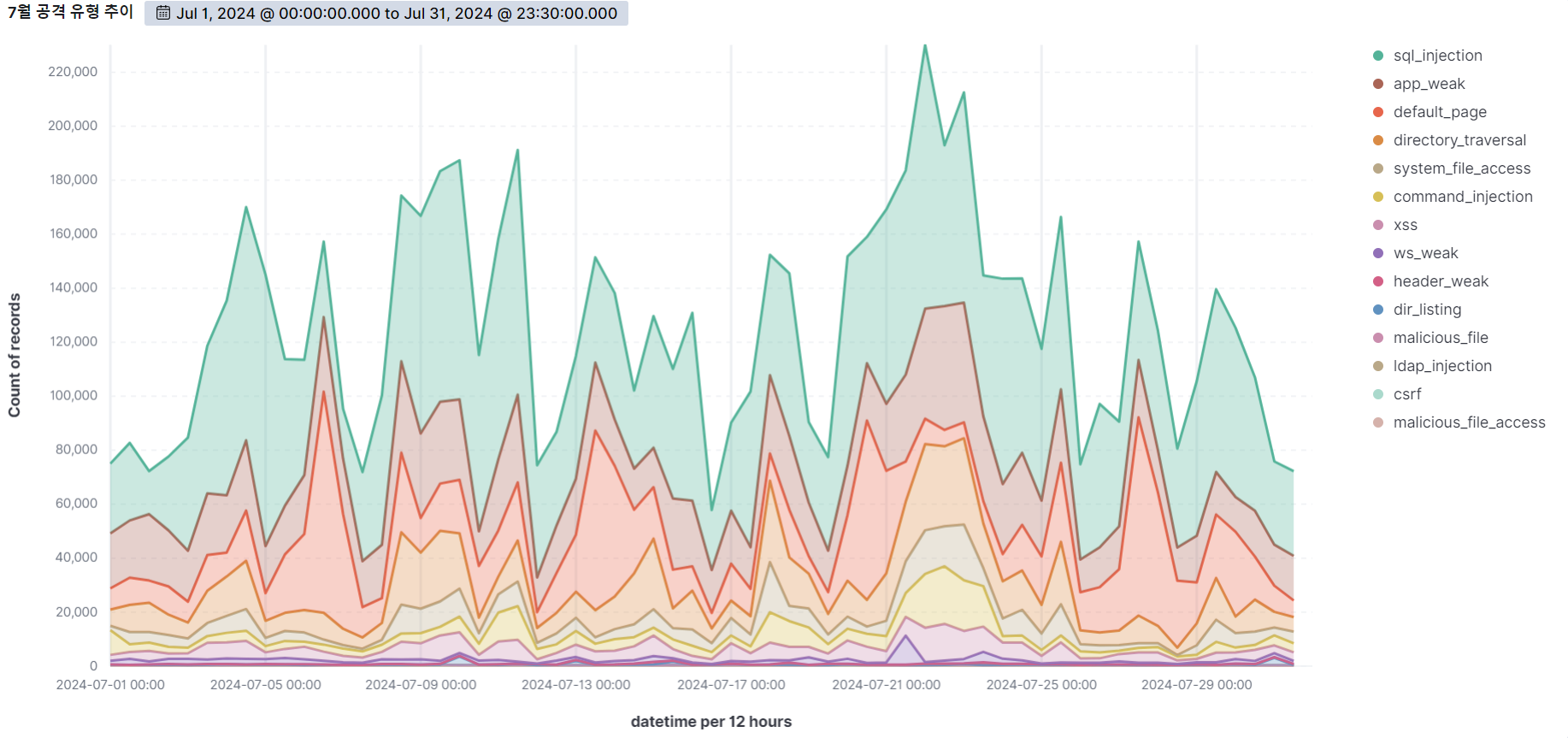

攻撃タイプ別ウェブ攻撃の傾向

検出ログに基づく攻撃タイプ別のウェブ攻撃の傾向により、その月に最も多く発生した攻撃を確認できます。これに基づいて、基本的なウェブ攻撃対応ガイドラインを策定し、これらのタイプの攻撃を防止し、対応することができます。

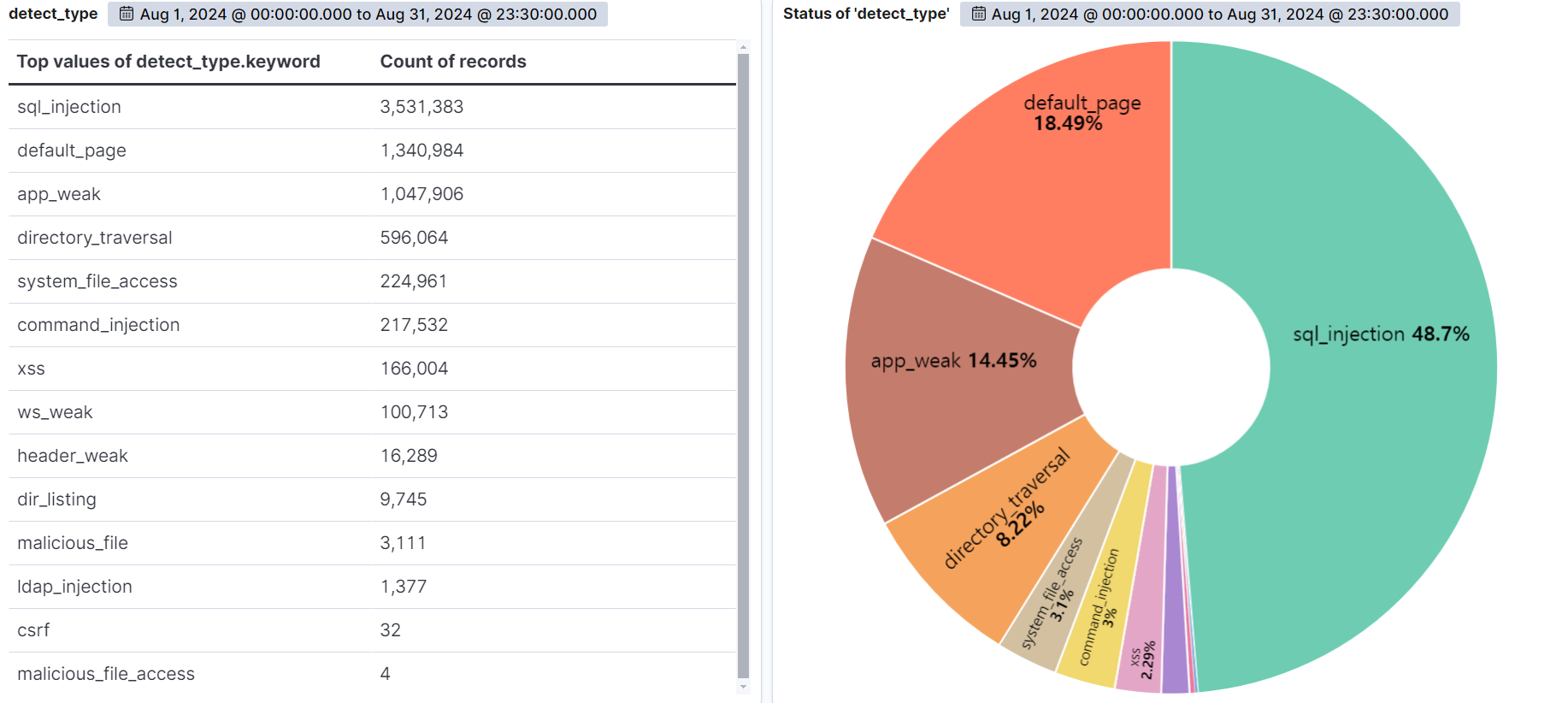

以下のグラフは、2024年8月時点でAIWAFが検知したWeb攻撃を示しています。

ルール別ウェブ攻撃動向

SQLインジェクション(48.7%)が最も一般的な攻撃タイプで、次いでデフォルト・ページ(18.49%)、アプリケーションの脆弱性(14.45%)、ディレクトリ・トラバーサル(8.22%)となっている。

SQLインジェクションは、OWASPのランキングで1位となっているように、最も多様で危険な攻撃です。これは、ユーザの要求に基づいて動的にデータを生成する SQL 文に悪意のある SQL 文を押し込む攻撃で、脆弱なアプリケーションを認証させたり、異常な SQL 結果を返させたりします。クエリ値に次のような構文があったら、攻撃を疑ってください。

Default Page は、通常とは異なるパスからファイルにアクセスしようとしたり、許可されたファイルを迂回して直接ファイルにアクセスしようとします。これらはウェブサービスで通常使用されるファイルではないので、悪意を疑ってください。

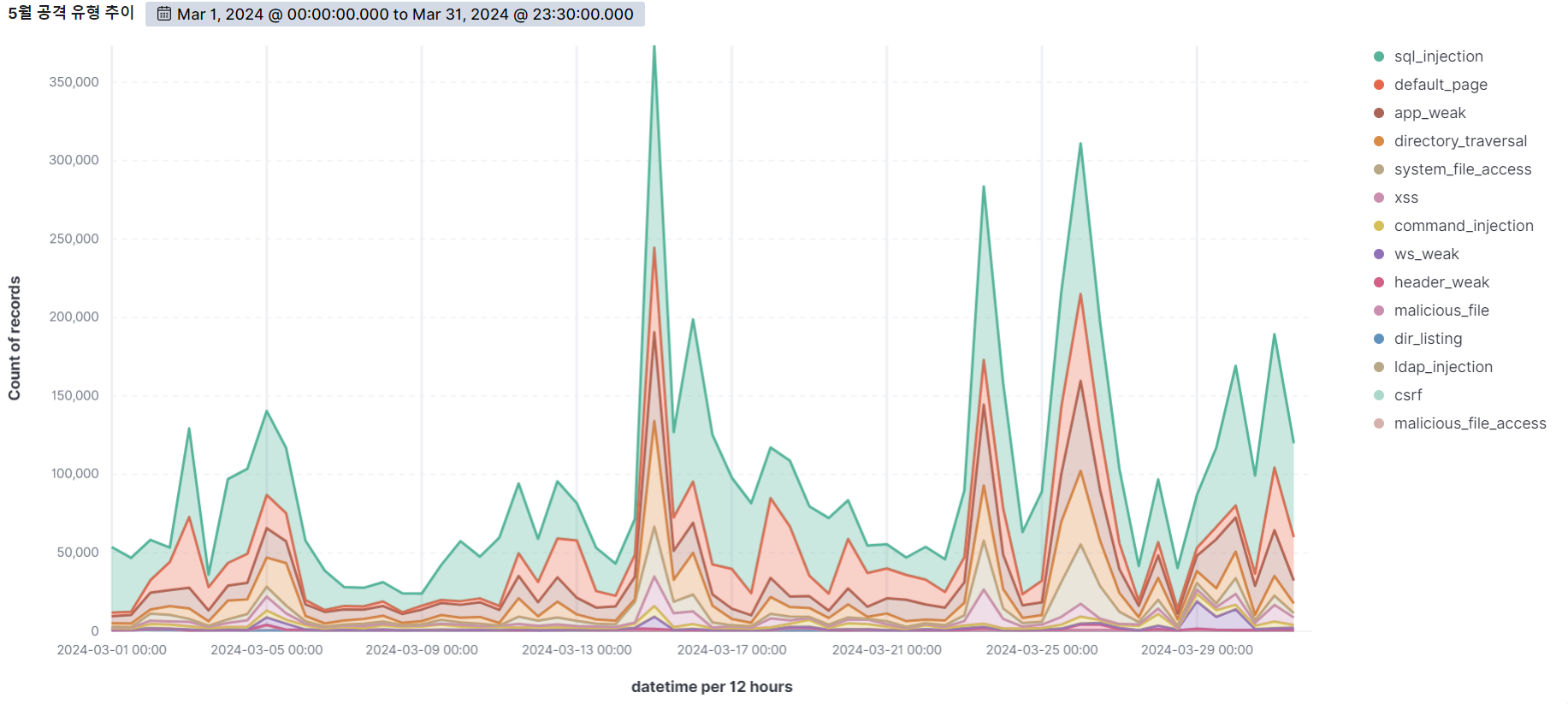

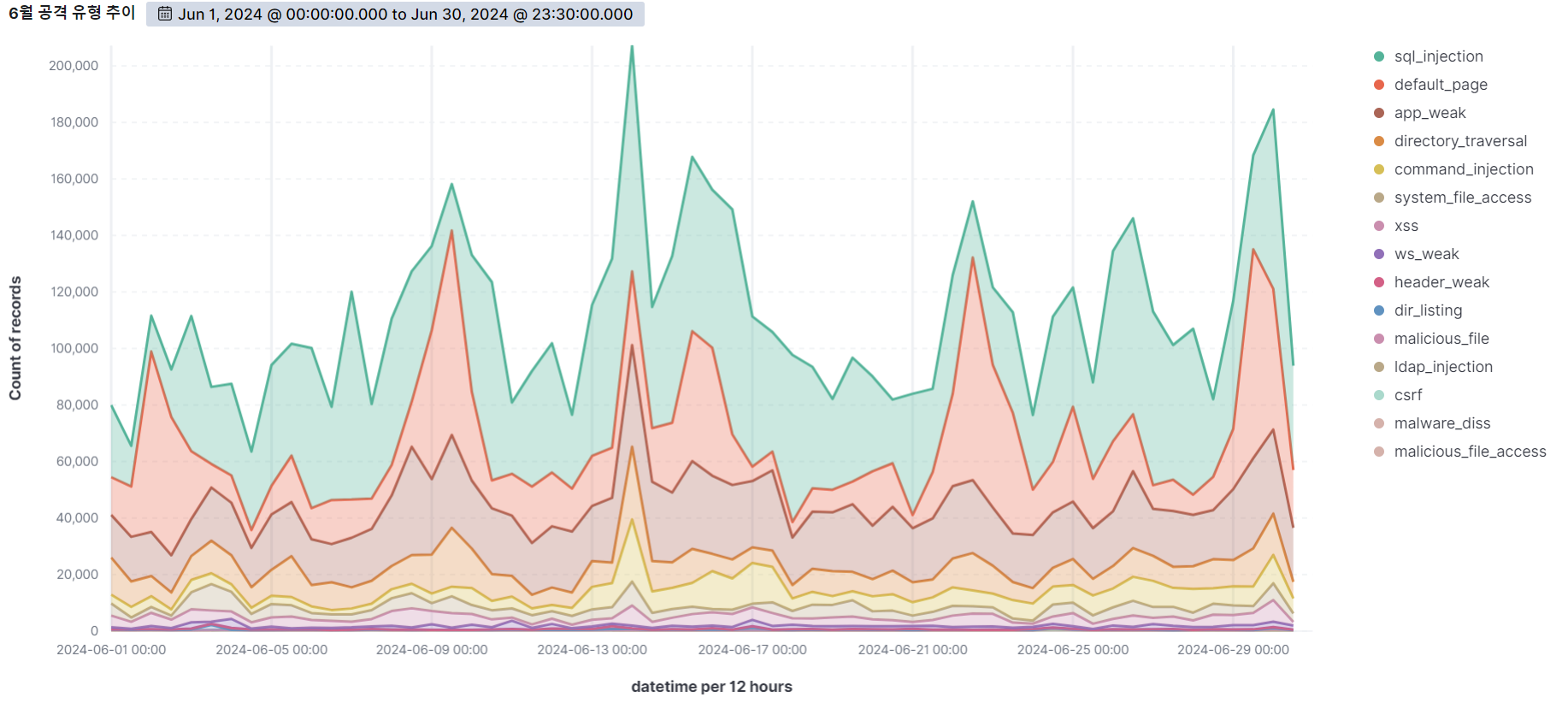

過去3ヶ月のウェブ攻撃傾向グラフのまとめ

5月

6月

7月

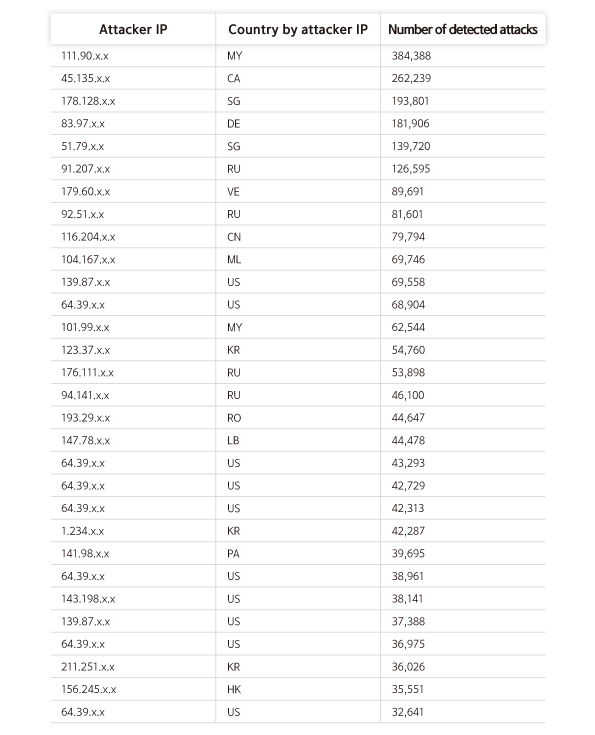

攻撃者IPトップ30

脆弱性分析レポート

[MS Officeのゼロデイ脆弱性Follina]

1. 概要

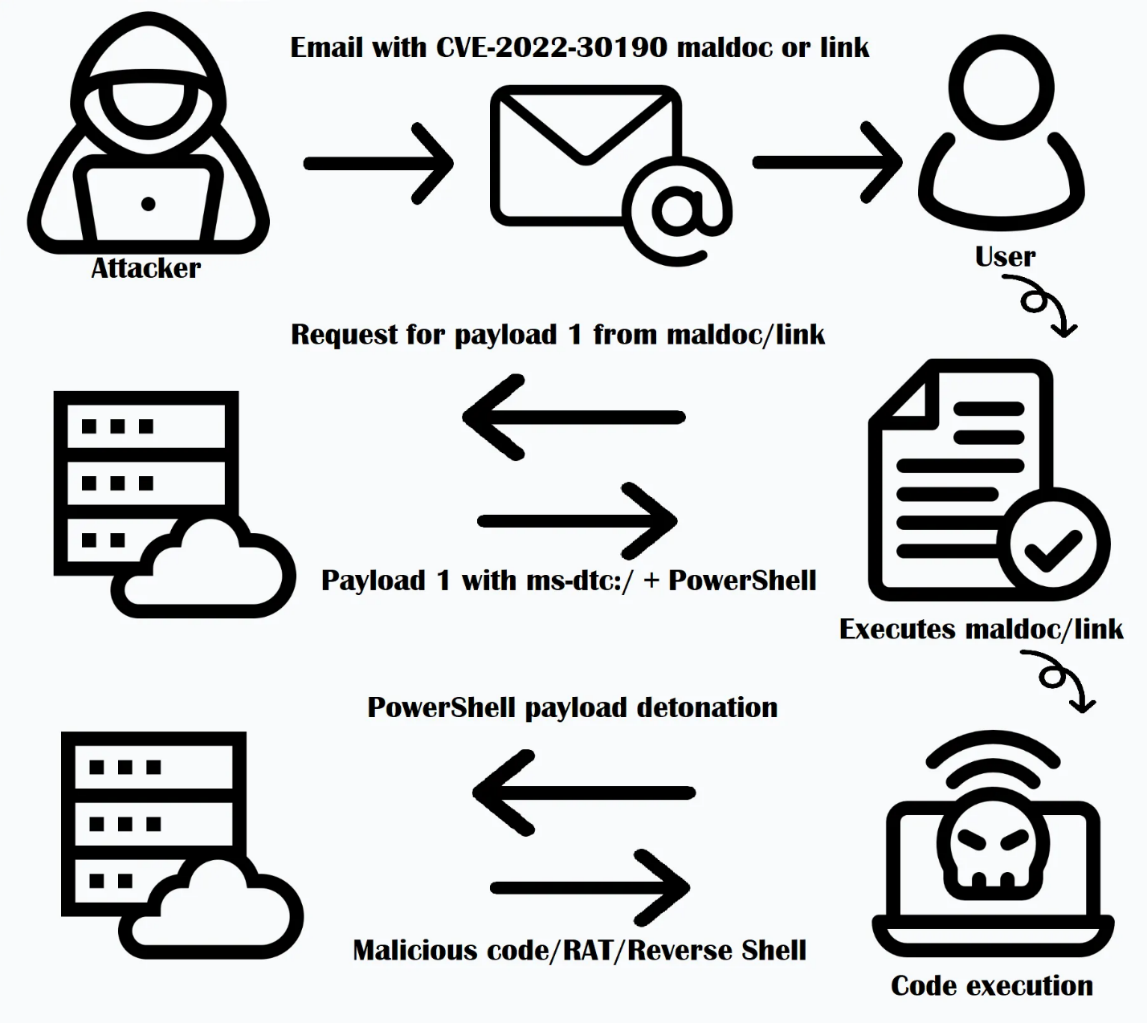

この脆弱性は、Microsoft Windows の MS Office ドキュメント処理機能に関するセキュリティ上の欠陥である。この脆弱性により、特に Word 文書を介して悪意のあるコードが実行され、攻撃者が被害者の介入なしにリモートでコードを実行できる可能性があります。CVE-2022-30190は、WindowsのMicrosoft Support Diagnostic Tool (MSDT)に発生し、この脆弱性を悪用されると、攻撃者がリモートでコードを実行(RCE)される可能性があります。

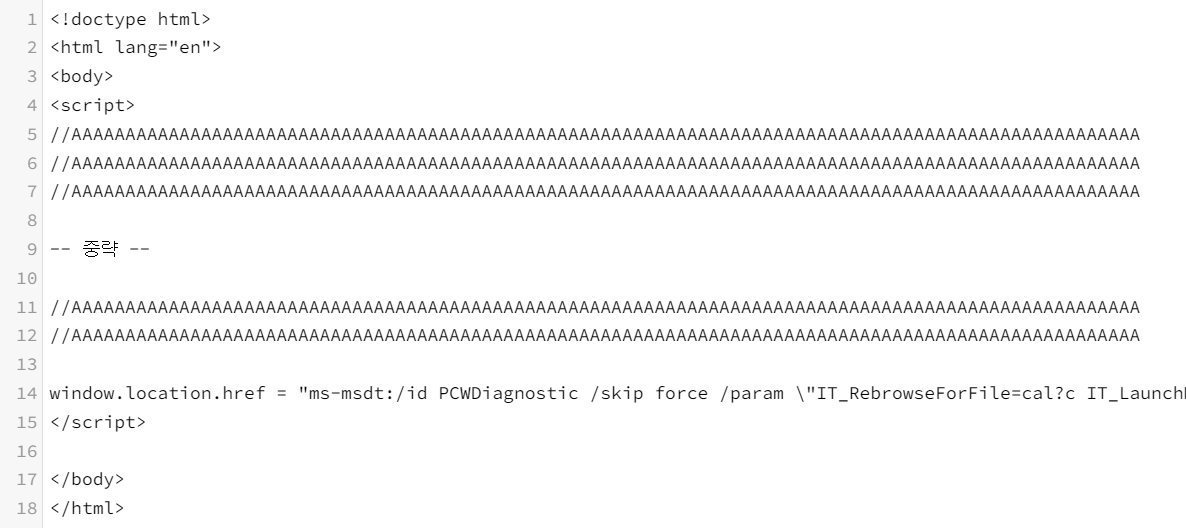

2. 攻撃タイプ

脆弱性が確認されたWord文書では、既知の方法であるExternalタグに記述されたURLリンクを経由して脆弱なHTMLファイルがダウンロードされ、実行された場合に脆弱性が発生した。

上記のコードが記載されたワード文書が、メールや更なるアクションによって被害者に転送され、開封またはプレビューされると、MSDTはリモートサーバー上の悪意のあるスクリプトをダウンロードし、実行します。これにより、攻撃者は被害者のコンピュータ上で任意のコマンドを実行できるようになります。

3. 何をすべきか

フォッリーナの脆弱性に対する世界的な反応は以下の通りである。

- セキュリティパッチを適用する: マイクロソフトが提供するセキュリティ更新プログラムを直ちにインストールする。

- MSDTを無効にする:レジストリエディタを使用して、ms-msdtプロトコルを無効にする。

- 文書ファイルに注意: 特に、Word文書のプレビュー機能を使用しないように注意してください。

当社のAIWAF製品は、316.コマンド・インジェクション(ms-msdt)のようなプロトコルを検出します: コマンド・インジェクション(ms-msdt)パターンでは、ms-msdtのようなプロトコルは正常なものとして検出されます。

4. 結論

CVE-2022-30190 は、MS Office ユーザーに重大な脅威をもたらす脆弱性です。この脆弱性を放置すると、攻撃者が遠隔操作で悪意のあるコードを実行し、被害者のシステムを乗っ取る可能性があります。したがって、最新のセキュリティ更新プログラムを適用し、MSDTプロトコルを無効にし、その他のセキュリティ対策を講じることが不可欠です。

5. 参考文献

- https://www.vicarius.io/vsociety/posts/microsoft-support-diagnostic-tool-remote-code-execution-vulnerability-cve-2022-30190

- https://asec.ahnlab.com/ko/34919/

- https://blog.naver.com/best_somansa/222839504756

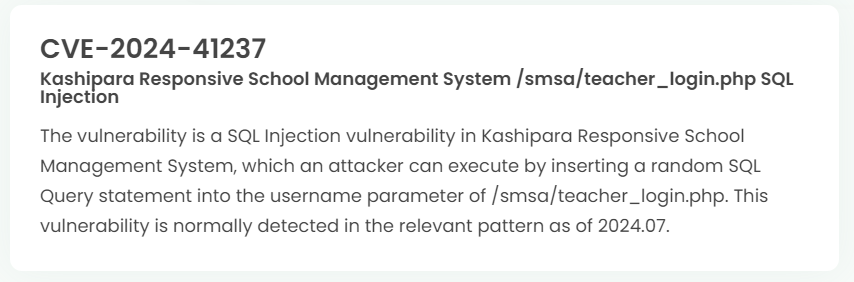

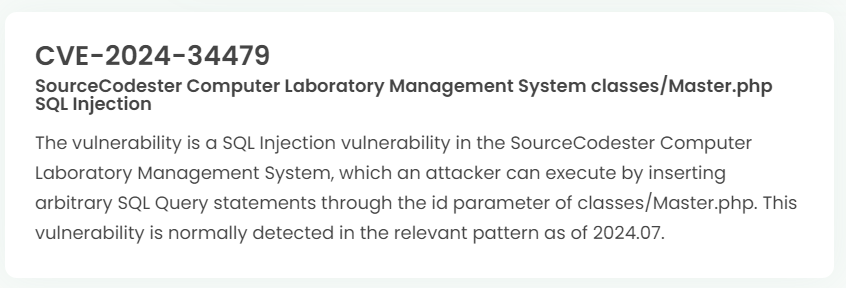

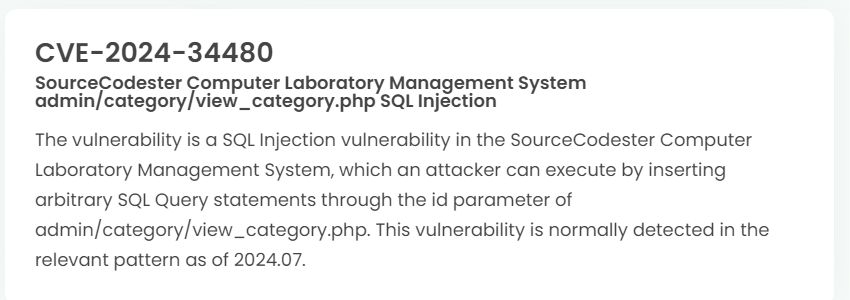

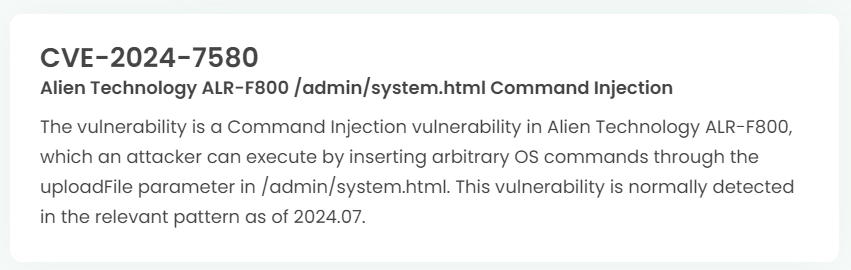

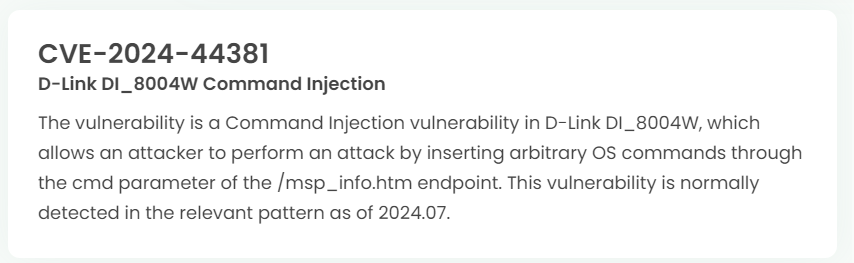

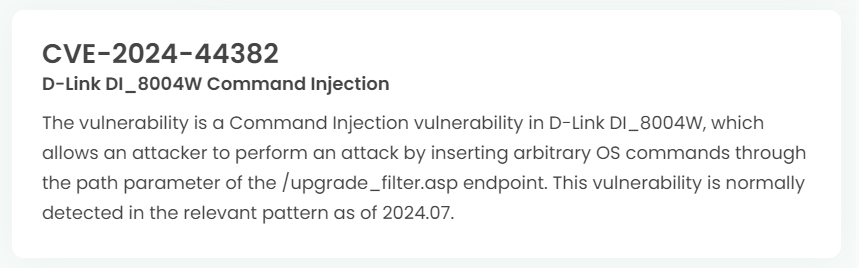

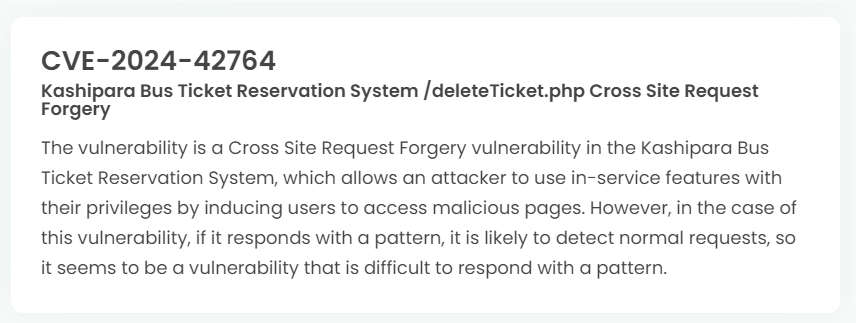

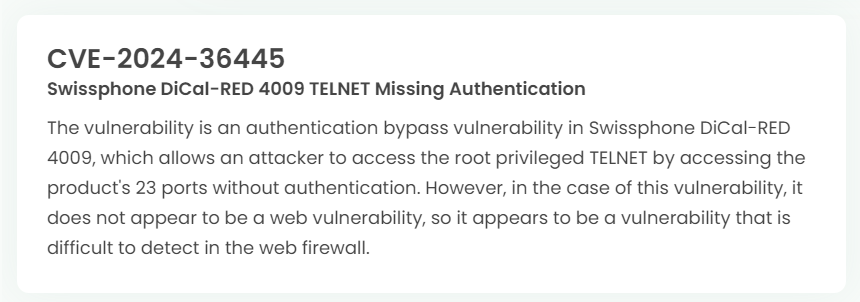

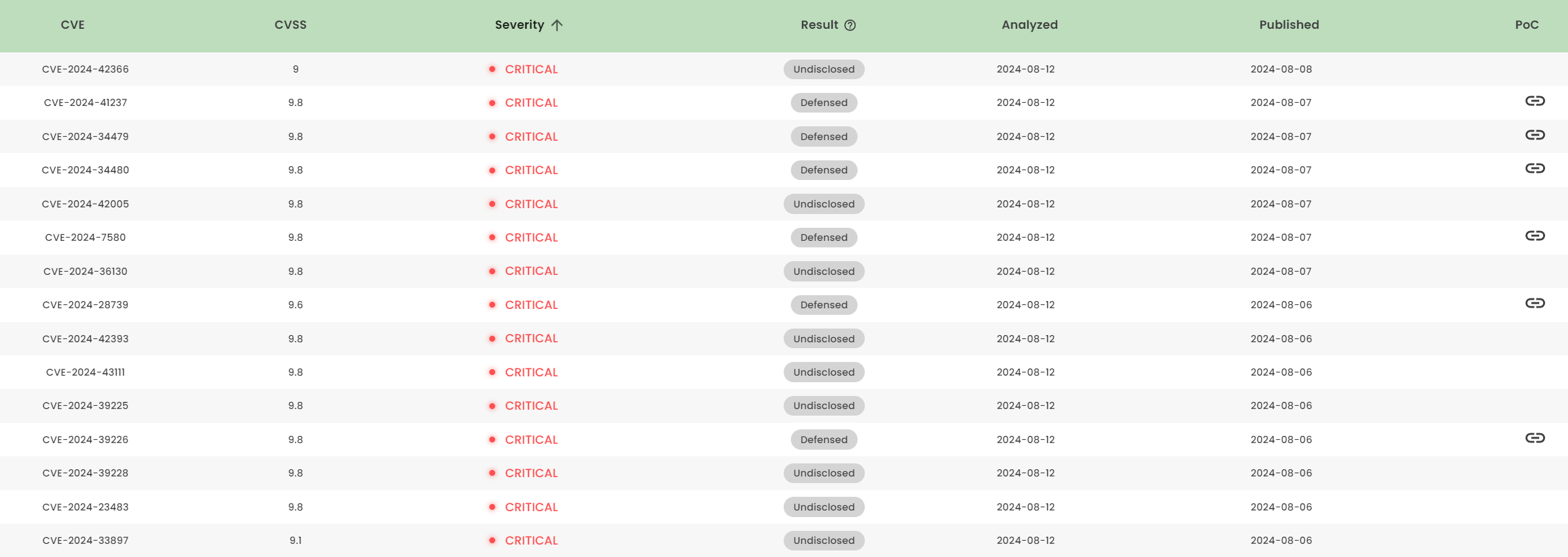

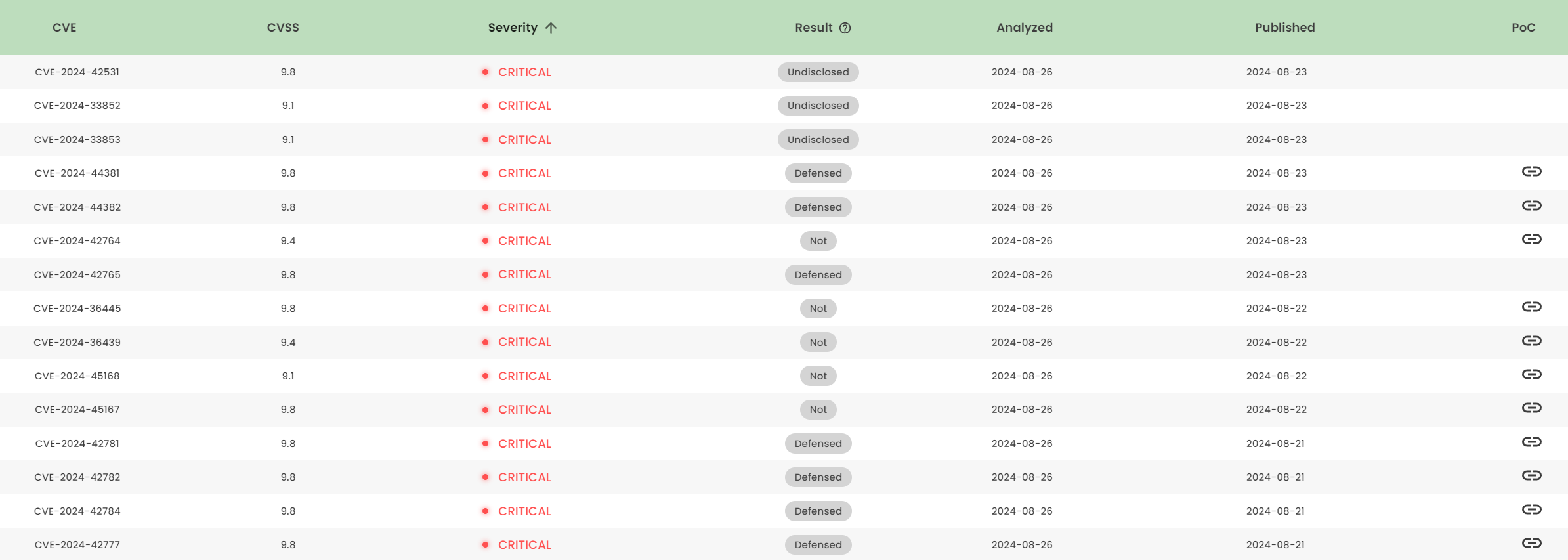

最新の脆弱性CVEステータス

1. ハイリスク脆弱性ステータス(2024.08)

2. ハイリスク脆弱性の説明