ZTNA(ゼロトラスト・ネットワークアクセス)はしばしばVPNの代替と見なされます。

では、ZTNAは従来のVPNとどう異なるのでしょうか?その違いを見てみましょう。

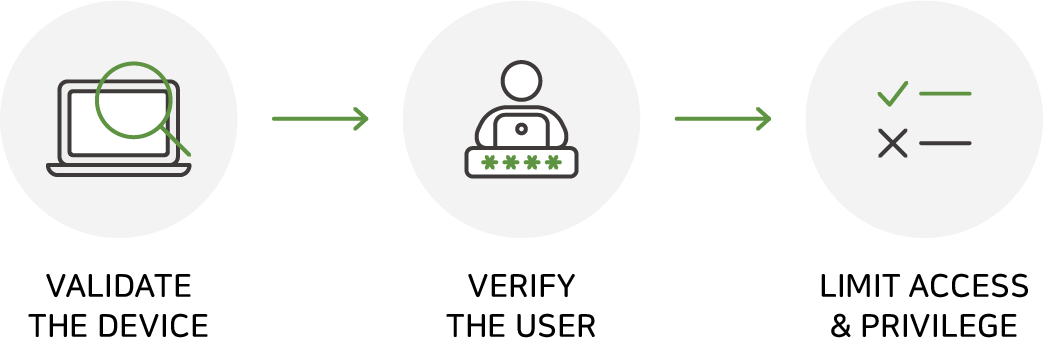

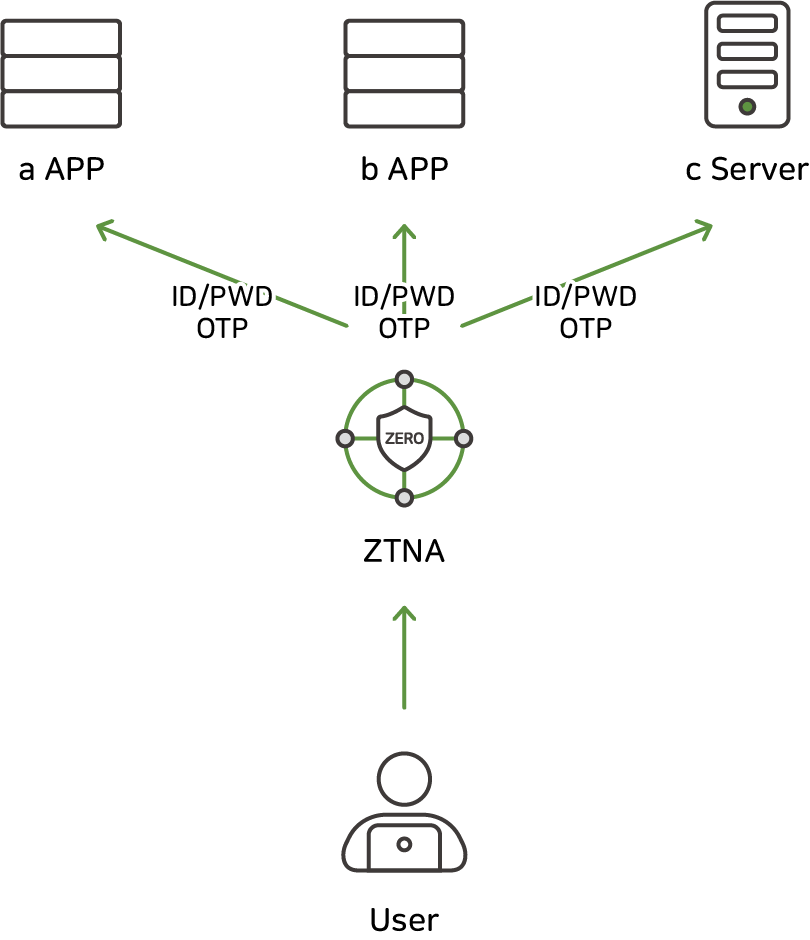

認証プロセス

まず、認証プロセスが異なります。

ゼロトラストでは、VPNのような単純なID/PWやOTPなどではなく、

さまざまな認証メカニズムが導入されています。

たとえば、認証しようとするデバイス自体に対する認証機能があり、

事前に組織で許可されたデバイスでなければ、正しいID/PWを入力しても接続できません。

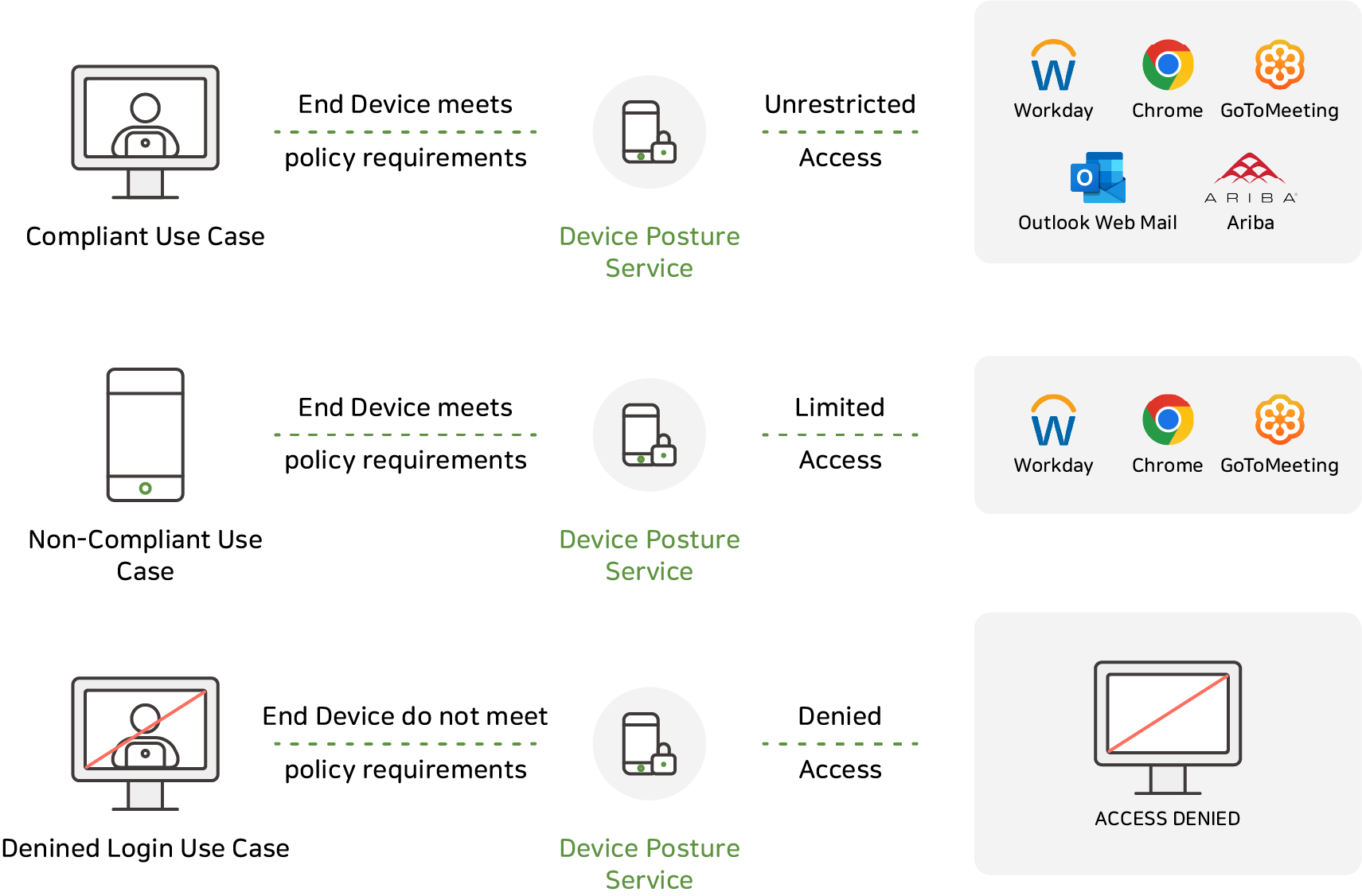

また、管理者が事前に指定した条件に合致する場合のみ認証を許可する「デバイスフォースチャー」という機能もあります。

この条件には、適切なOSを使用しているか、最新のパッチが適用されているか、アンチウイルスプログラムが稼働しているかなどが含まれます。

さらに、認証を試みる場所が社内か、特定の国であるかなど、さまざまな条件をチェックするロジックも組み込むことができます。

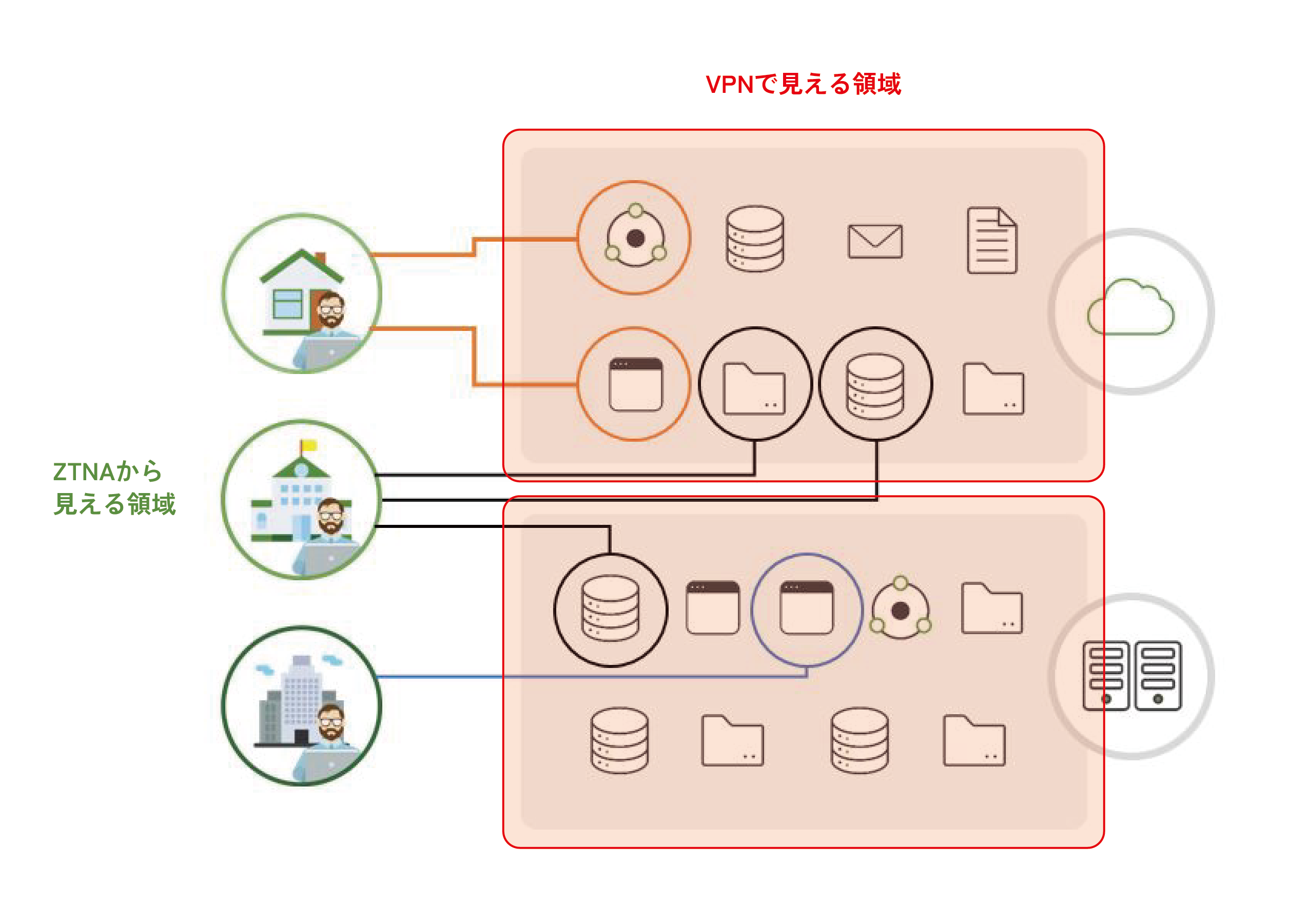

アクセス範囲

次に、認証後にアクセス可能なリソースが異なります。下の図を見ると、両者の違いが明確になります。

VPNはネットワークベースのソリューションであり、「Virtual Private Network」の名前が示すように、

接続するとネットワーク内のすべてのリソースにアクセスできます。

一方、ZTNAは名前からもわかるように、「Zero Trust」すなわち信頼しないというアプローチで、アプリケーションレベルのアクセス制御を行います。

つまり、ZTNAに接続すると、ネットワーク内の特定のリソースにのみアクセスできるようになります。

ゼロトラストの原則に基づき、「deny all」が基本であり、アクセスを許可するリソースのみに1:1トンネリングを通じてアクセスが許可されます。

そのため、他のネットワーク内のリソースのIPを知っていても、pingすらできない状態になります。

これは、ホテルのカードキーが自分の部屋のある階以外のアクセスを制限しているのと似ています。

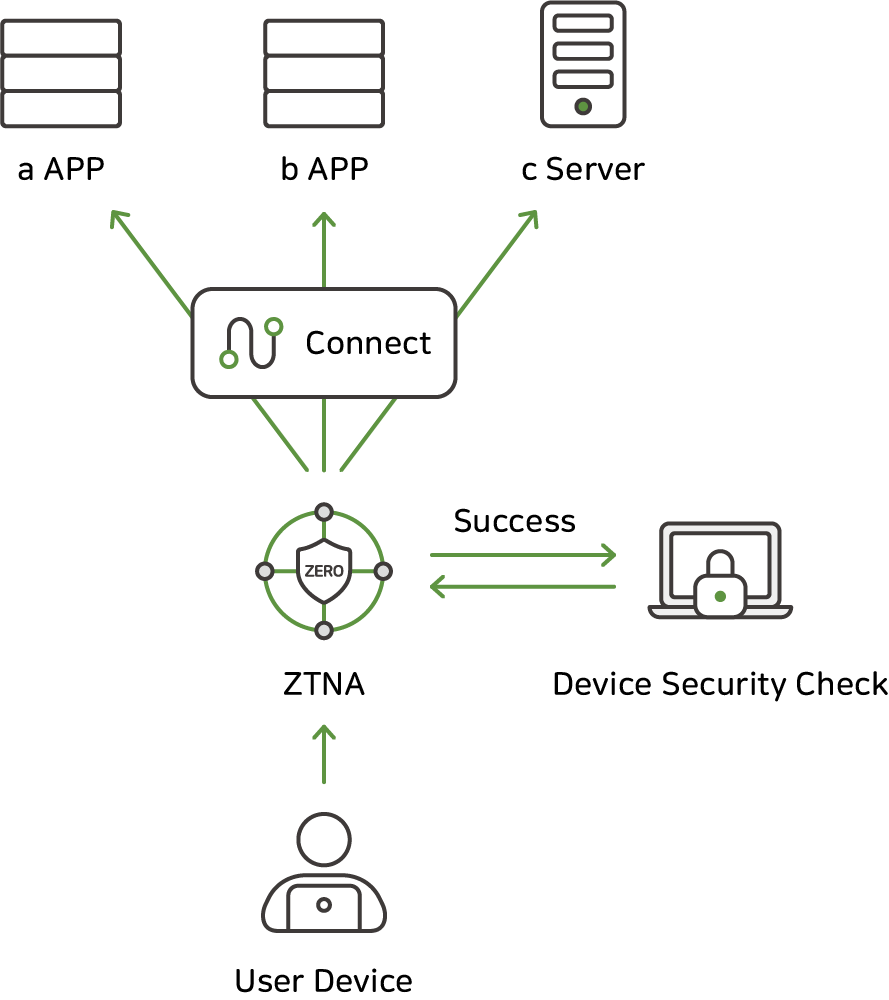

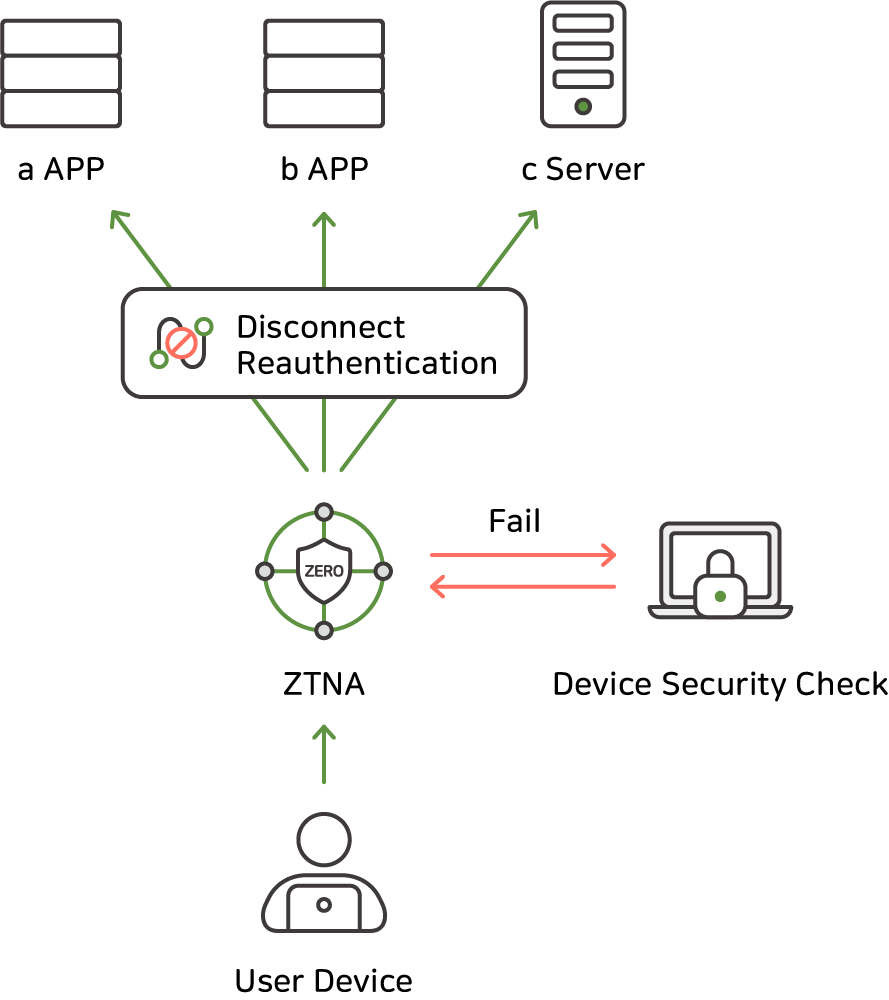

持続的認証

ZTNAでは、「継続的認証」という考え方があります。

これは、初回の認証に成功した場合でも、セッション中にデバイスのセキュリティ状態を定期的にチェックし、

条件が変わった場合にはセッションを終了したり再認証を要求することができます。

たとえば、初回の認証時には、アンチウイルスプログラムが動作していることが条件であるとし、

その後にプログラムが停止した場合、セッションを中断し、再認証を求めることができます。

これらが従来のVPNとZTNAの主な違いです。

こうした違いを理解することで、なぜZTNAがVPNの代替とされ、セキュリティが優れていると見なされるのかが理解できるでしょう。